**මෙහි පළවු සියළු ලිපි පිළිවෙලින් පටුනක ආකාරයෙන් බලාගැනීමට අවශ්යනම් පිටුවේ ඉහලින් ඇති 'පටුන' නැමති ටැබය ක්රියාත්මක කරන්න.

CCNA තිස්වන පාඩම Dynamic Nat Configuration

මාස අටකට විතර පස්සෙ ඔන්න අද තමයි බ්ලොගේට ලිපියක් දාන්න සැට් උනේ.ලිපියක් දැම්මත් නැතත් ටෙක්නිකල්/අධ්යාපනික බ්ලොග් එකක් වෙලත් හිට්ස් වලින්නම් කිසිම අඩුවක් වෙලානම් නෑ කියල බ්ලොග් එක දිහා බලපුවාම තේරෙනව. හරි එහෙනම් අද පාඩම පටන් ගමු. අද අපිට බලන්න තියෙන්නෙ Dynamic NAT හා NAT overload (PAT) කොමද Router එකට සැකසුම් කරන්නෙ කියලයි. ඉස්සෙල්ලම මේ පාඩම බලන අය ඉන්නවනම් කලින් NAT පාඩම් දෙක පහල ලින්කු වලින් ගිහින් බලලම එන්න....

ඔයාල කලින් පාඩම් දෙක කියවලනම් දැන් හොදට තේරෙනව මොනවගේ ක්රියාවලියක්ද NAT වලදි සිද්ධ වෙන්නෙ කියල. ඒ වගේම මේ පාඩමෙන් අපිට කතාකරන්න තියෙන Dynamic NAT හා NAT overloading (PAT) වලදි සිද්ධ වෙන ක්රියාවලියත් විසිඅටවන පාඩමේදි සාරාන්ෂව කතාකරල තියෙනව. දැන් ඒ ගැන වැඩිදුර හා NAT සැකසුම් කිරීම ගැන මෙතන ඉදල කතාතරමු.

Dynamic NAT:

අපි දැනටමත් දන්නව public IP address කියන්නෙ මොනවද private IP address කියන්නෙ මොනවද ඒවා භාවිතා කරන්නෙ කුමන network වලදිද කියල. Dynamic NAT වලදි සිද්ධ වෙනනෙ inside network (private network) එකේ ඉදල public network එක හා සම්බන්ධ වීමට අවශ්ය public IP address, inside network එකේ ඇති private IP address වලට map කර public network එක හා සම්බන්ධ වීමට අවස්ථාව සැකසීමයි.

****පහල ඡේදයේ ඇති කරණු ඔබට සම්පුණයෙන් අවබෝද නොවුවාට අවුලක් නැත. NAT ක්රියාකාරකම් වලදී ඒ පිළිබද පැහැදිලිවම අවබොධයක් ලබාගත හැකියි.

මෙම map කිරීම සදහා public IP address ලබාගන්නෙ Router එකේ කලින් සැකසුම් කරපු public IP address pool එකකිනුයි. ඒ වගේම බොහෝ dynamic NAT සැකසුම් වලදි මේ public IP address pool එකෙන් public IP address ලබාදෙන්නෙ private network එකේ ඇති යම්කිසි අවසරලත් පරිගණක කාණ්ඩයකටයි. එම අවසරලත් පරිගණක කාණ්ඩය තෝරාගැනීමට අපි dynamic NAT සැකසුම් කිරීමේදී ACL (Access Control List) යොදාගන්ව. ඒ කියන්නෙ සාමාන්ය NAT සැකසුම් කීරීමක් සදහා ACL දැනුමත් අවශ්ය වෙනව.

පහලින් තියෙන ක්රියාකාරකම කරද්දි තේරුම් ගන්න පුළුවන් ඉහළ ඡේදයෙන් අපි කතාකලේ මොනවද කියල. ඊට කලින් තව දෙයක් තියනව කියන්න. ඒ තමයි මෙම dynamic Nat ක්රමය ප්රායෝගිකව යොදාගැනීමක්නම් කලාතුරකින් තමයි දකින්නට ලැබෙන්නෙ.මොකද මෙහිදී private network එකේ ඇති සෑම පරිගණකයක් සදහාම public network එක access කිරීමේදී public IP එකක් map කරන්නට සිදුවෙන හින්ද.උදාහරණයකින් කියනවනම් මෙහෙමයි...

අපි හිතමු පරිගණක 100 ක් තියෙන network එකක පරිගණක 50 ක් සදහා internet (public network) එක access කරන්න අවසර දීල තියෙනව කියල.මේ පරිගණක 50 එකපාරම internet access කිරීමටනම් NAT ip address pool එකේ public IP address 50 ක්ම තිබිය යුතු වෙනව. තවත් අවස්ථාවක් උදාහරණයට ගනිමු.

private network එකේ තියෙන පරිගණක 50 ට internet (public network) එක access කරන්න අවසර දීල තියෙනව නමුත් එම ආයතනය සතුව තියෙන්නෙ public ip address 20 යි. ඒ කියන්නෙ NAT pool එකේ තියෙන්නෙ private ip address වලට map කරන්න පුළුවන් public ip address 20ක් කියන එකයි. හැබැයි මේ ආයතනයේ සියළුදෙනාම එකවර internet access කරන්නෙත් නැහැ. ඒ කියන්නෙ 20 ක් හෝ ඊට අඩු ප්රමාණයක් එකවර internet access කරනවනම් ප්රශ්ණයක් නැතුව ඒ කාර්යය කරන්න පුළුවන්. අපි හිතමු දැනටමත් එම ආයතනයේ 20 දෙනෙක් internet access කරමින් ඉන්නව කියල. එවිට තවත් අයෙක් internet access කිරීමට උත්සහ කලොත් ඔහුට හෝ ඇයට කලින් map කල public ip address එකක් නිදහස් වනතුරු බලාසිටීමට සිදුවෙනව. එමනිසා තමයි මම කිව්වෙ මේ ක්රමය එතරම් සාර්ථක ක්රමයක් නෙමෙයි කියල ඉහත අවස්ථාවන් හා සසදද්දි.

Dynamic NAT සැකසුම් කිරීම:

අපි ඉහලින් කතාකරපු විදියට Access control list එකක් සාදාගැනීම හා IP address pool එක සාදාගැනීම තමයි dynamic NAT සැකසුම් කරද්දි වඩාත් අවදානය යොමුකලයුතුම කරුණ වන්නෙ.standard ACL එකක් හදන හැටි කට්ටියම දන්නවනෙ.දන්නෙ නැත්තම් පසුගිය CCNA පාඩම් මාලාව බැළුවනම් දැනගන්න පුළුවන්.එහෙනම් අපි පියවරෙන් පියවර බලමු කොහොමද dynamic NAT සැකසුම් කරන්නෙ කියල.

1. Standard Access Control List එකක් සාදා ගැනීම:

මෙතනදි අපි කරන්නෙ public IP address pool එක access කිරීමට යම්කිසි පරිගණක කාණඩයකට අවසර ලබාදීමයි.

syntax:

Router(config)#access-list <access-list number[0-99]> permit <IP address or network address> <Wildcard mask>

උදාහරණය:

Router1(config)#access-list 1 permit 192.168.1.0 0.0.0.15

2. IP address pool එක සෑදීම:

public network එක access කිරීම සදහා අවශ්ය public IP address ගබඩා කර ඇති කොටස තමයි මෙහිදී නිර්මාණය කරන්නෙ.

syntax:

Router(config)#ip nat pool <pool name> <start and end ip address> netmask <subnet mask>

උදාහරණය:

Router1(config)#ip nat pool net_Access 60.0.0.1 60.0.0.6 netmask 255.255.255.248

3. Access Control List එක හා IP address pool එක එකිනෙකට සමබන්ධ කිරීම:

කලින් සෑදූ ACL එක මගින් අවසරලත් පරිගණක සදහා IP address pool එක access කිරීමට සම්බන්ධතාවය ගොඩනෑගීම තමයි මෙහිදී කරන්නෙ.

syntax:

Router(config)#ip nat inside source list <access list number> pool <pool name>

උදාහරණය:

Router1(config)#ip nat inside source list 1 pool net_Access

මෙම පියවර තුනෙන් පස්සෙ static NAT වලදි වගේම NAT inside හා NAT outside interfaces සැකසීම තමයි ඊටපස්සෙ කරන්න තියෙන්නෙ. කලින් පාඩම බැළුවනම් ඒක එච්චර අමාරු දෙයක් නෙමෙයි.

ක්රියාකාරකම:

inside (private) network එකේ ඇති 192.168.1.0 network එකේ ඇති පරිගණක වලට public network එකේ ඇති web server එක access කිරීමට අවස්ථාව සැලසීම.

ඉහතින් සදහන් කරල තියෙන පියවරයන් යටතේ එහි ඇති command භාවිතයෙන් මෙමෙ ක්රියාකාරකම packet tracer තුල නිර්මාණය කරල තියෙන හැටි පහතින් ඇති සබැදියන්ගෙන් බාගෙන බලන්න.

***** Packet Tracer file

***** Configuration Text file

ඉහත ක්රියාකාරකමේදී අපි කතාකරපු විදියටම private network එකේ ඇති පරිගණක public network එකට යද්දි IP address pool එකෙන් public IP address එකක් map කරගෙනද යන්නෙ කියල තහවුරු කරගන්න පුළුවන් පහත command එකෙන් බලන්න.

Router1#debug ip nat

මේ debug command එක Router දීමෙන් "IP NAT debugging is on" කියල පෙන්නාවි.ඉන්පසු අපි private network එකේ ඉදල public network එකට network traffic එකක generate කරන්න ඕන. ඒ සදහා private network එකේ ඇති පරිගණකයකින් public network එකේ ඇති web server එකට ping කරන්න.

දැන් ඔබට Router එකේ debugging information පහත විදියට පෙන්නාවි.

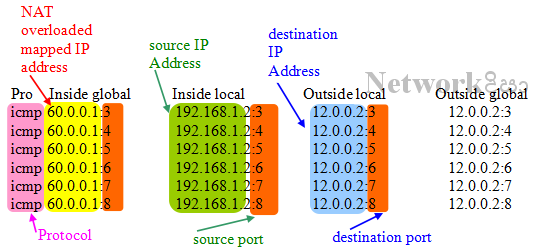

ping කිරීමෙදි සිදුවෙන්නෙ source එකේ ඉදල destination දක්වා ICMP packet හතරක් යැවීමයි. එම packet destination එකට ලැබුනු විගස එයින් source වෙතreply ICMP packet එවනව. අන්න ඒ හින්ද තමයි මෙතනදි NAT mapping අටක්ම පෙන්නන්නෙ. පහත රූපසටහන් බලන්නකො වඩාත් පැහැදිලිව තේරුම් ගන්න.

දැන් අපි Dynamic NAT සැකසුම් කරන හැටි බැළුව. දැන් තියෙන්නෙ dynamic NAT වල තවත් කොටසත් වන NAT overloading එහෙමත් නැත්තම් PAT (Port address Translation) ගැන කතාකරන්නයි.

NAT overloading (PAT - Port Address Translation) :

ඉහතින් කතාකරපු dynamic NAT ක්රමයේ තියෙන අඩුපාඩු හා දුරුවලතා මගහරවන්න තමයි PAT හදුන්වල දුන්නෙ. NAT පළමු පාඩමේදිත් (CCNA විසිඅටවන පාඩම) NAT overloading ගැන හැදින්වීමක් කරල තියෙනව. එහි කරුණුත් මතකයිනම් මෙහි සැකසුම් ලේසියෙන්ම Router එකට කරන්න පුළුවන්. අපිට එක් public IP address එකක් තිබුනත් මෙම ක්රමය හරහා private network එකේ සියළු දෙනාටම public network එක access කරන්න පුළුවන් විදියට Router එකට සැකසුම කරන්න පුළුවන්. මුල්ම NAT පාඩමේ කතාකරපු විදියට Router එක විසින් private IP address වලට Router එකට assign කරපු public IP address එකට එකින් එක වෙනස් වූ port numbers assign කරමින් තමයි public network එක access කිරීමට අවස්ථාව ලබාදෙන්නෙ. පහල රූපයෙන් දක්වල තියෙන්නෙ ඒ ක්රියාවලියයි...

රූපය බලන්න කලින් අපි බලමු මේ source port හා destination port number කියන්නෙ මොනවද කියල. ඒ ගමන්ම මේකත් මතක තියාගන්න, IP address එක හා port එක සම්බන්ධ කර පවතින් අවස්ථාවට කියනව socket එකක් කියල.

උදා:- 20.13.0.1:25

Source Port number: TCP/IP network එකක් තුල ඇති network එක හා සම්බන්ද සියළුම උපකරණ සදහා ඉහත සදහන් protocol එක මගින් අනුපිළිවෙලකට (sequence) අනුව number එකක් assign කරයි. යම් උපකරණයක් network එකට packet එකක් මුදාහරින අවස්තාවේදී ඉහතින් සදහන් කල පරිදි TCP/IP protocol එක මගින් assign කරන number එක source port number එක වශයෙන් එම packet එකට ඇතුලත් කරයි. source port number එකක් assign කිරීමෙන් බලාපොරොත්තු වන්නේ නිවරදිව user session (කුමන උපකරනය හරහා පැමිනි network traffic එකක්ද යන්න) එක හදුනා ගැනීමයි.

Destination Port number: මේ port numbers අපි "well known port numbers" කියලත් හදුන්වනව. ඒ කියන්නෙ server application සදහා යොදාගන්න port තමයි destination port number විදියට යොදාගන්නෙ. (0-1023) අතර port numbers internet application සදහා වන port numbers විදියට හදුන්වනව.

උදා:- port no: 80 for HTTP

ඒ වගේම (1024-49151) අතර port vendor specified port විදියට හදුන්වනව. ඒ කියන්නෙ torrents, video/audio streaming සදහා යොදාගන්නෙ ඉහතින් සදහන් කරපු port numbers පරාසයයි.

හරි එහෙනම් දැන් රූපය බලන්න.......

දැන් හොදටම තේරෙනව නේද මෙච්චර වෙලා අපි තකාකරපු NAT overload එහෙමත් නැත්තම් PAT වල කාර්යය බාරය ගැන. ඉහත ආකාරයෙන් සිදුවෙන සෑම NAT translation එකකම record එකක් router එකෙහි මතකයේ තබාගන්නව. ඒ මතකය ප්රෙයෝජනයට අරගෙන තමයි public network එකේ ඉදල එන reply එක private network එකේ ඇති නියමිත පරිගණකය වෙත යවන්නෙ.

NAT overload (PAT) සැකසුම් කිරීම:

ඉහතින් ක්රිරියාකාරකම් යටතේ කථාකරපු ප්රායෝගික ක්රියාකාරකමම NAT overload ආකාරයටත් සැකසුම් කරමු. dynamic NAT සැකසුම් කිරීමේදී ඉගෙන ගත්තු command හා එම පියවරයන් ඒ විදියටම අපිට PAT සදහාත් යොදාගන්න පුළුවන්. command වලදි එක් අවස්ථාවකදී විතරයි සුළු වෙනස්කමක් කල යුතු වන්නෙ.

1. Standard Access Control List එකක් සාදා ගැනීම:

මෙතනදි අපි කරන්නෙ public IP address pool එක access කිරීමට යම්කිසි පරිගණක කාණඩයකට අවසර ලබාදීමයි.

syntax:

Router(config)#access-list <access-list number[0-99]> permit <IP address or network address> <Wildcard mask>

උදාහරණය:

Router1(config)#access-list 1 permit 192.168.1.0 0.0.0.15

2. IP address pool එක සෑදීම:

public network එක access කිරීම සදහා අවශ්ය public IP address එක හදුන්වාදීම.මෙතනදී අපි එක් public IP address එකක් පමණක් යොදාගන්නා නිසා start and end IP address විදියට එකම IP address එක තමයි යොදන්නෙ.

syntax:

Router(config)#ip nat pool <pool name> <start and end ip address> netmask <subnet mask>

උදාහරණය:

Router1(config)#ip nat pool net_Access 60.0.0.1 60.0.0.1 netmask 255.255.255.0

3. Access Control List එක හා IP address pool එක එකිනෙකට සමබන්ධ කිරීම:

කලින් සෑදූ ACL එක මගින් අවසරලත් පරිගණක සදහා IP address pool එක access කිරීමට සම්බන්ධතාවය ගොඩනෑගීම තමයි මෙහිදී කරන්නෙ. මෙහිදී තමයි මම කලින් සදහන් කරපු වෙනස්කම සිදු වෙන්නෙ. ඒ තමයි command එකේ අන්තිමේට overload කියන කෑල්ල එකතු කිරීම.

syntax:

Router(config)#ip nat inside source list <access list number> pool <pool name> overload

උදාහරණය:

Router1(config)#ip nat inside source list 1 pool net_Access overload

කලින් කරපු ක්රියාකාරකම NAT overload විදියට සරකසුම් කරල පහලින් දාල තියෙනව. ඒ ටික බාගෙන ඔයාලත් ක්රියාකාරකම් කරල බලන්න.

***** Packet Tracer file

***** Configuration Text file

dynamic NAT වලදි debug information බැළුව වගේ PAT වලදිත් අපිට බලන්න පුළුවන් කොහොමද private IP address, public IP address වලට මාරුවෙන්නෙ කියල. ඒ සදහා පහත command එක යොදාගන්න පුළුවන්.

Router1#show ip nat translations

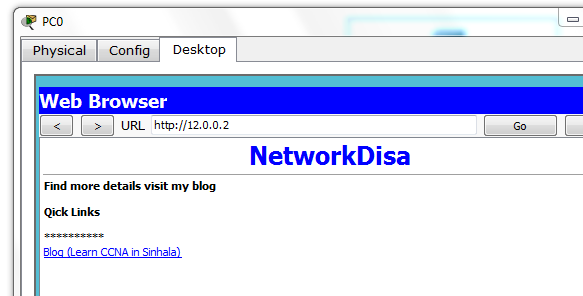

කලින් ක්රියාකාරකමේදි වගේම අපි network traffic එකක් ආරම්බ කරලයි මේ command එක හරහා NAT translation එක බලන්න ඕන. ඒ සදහා සරලව ඔයාලට පුළුවන් ping request එකක් web server එකට යවල පසුව ඉහත command එක ගහල බලන්න. දැන් පහත විදියට output එකක් දකින්න ලැබේවි.

කලින් කථාකරපු destination port numbers, source port numbers පැහැදිලිව ඉහත output එකෙන් බලාගන්න පුළුවන්.තවත් පැදිලිව පහල පිංතූරයෙන් බලාගන්න පුළුවන්.

network එකේ තියෙන පරිගණකයකින් එහි web interface එක සරහා public network එකේ තියෙන web server එකට ගිහින් බ්ලන්න.එවිට ඉහත රූපසටහනේ විදියටම NAT translation එකක් දැකගත හැකිවේවි.

show ip nat translations මගින් දැන් ඔබට පහත ආකාරයට output එකක් බලාගතහැකි වේවි.

මෙතනදි පාට කරල පෙන්නල තියෙන්නෙ HTTP සදහා වන port එක (80) destination port එක විදියට network එක තුල ගමන්ගන්නා ආකාරයයි.

අපි මුල සිට පළවු NAT පාඩම් වලින් NAT කියන්නෙ මොකද්ද එය Router එක තුල ක්රියාත්මක වෙන ආකාරය, network එක තුල හැසිරෙන ආකාරය හා Static,Dynamic,PAT කොහොමද Router සදහා සැකසුම් කරන්නෙ කියල සාකච්චා කලා. මෙතනින් CCNA NAT පාඩම ඉවර වෙනව. තේරුනේ නැති දෙයක් තියෙනවනම් අනිවාර්යෙන්ම අහන්න. මම වැරදි දෙයක් ලියල තියෙනවනම් නිවරදි කරන්න. එහෙනම් ඊලගට Route summarization හා IP summary කරන්නෙ කොහොමද කියල අළුත් පාඩමකින් කතාකරමු. එතෙක් ඔබ සැමට....

***** ජය ශ්රී *****