CCNA තිස් හත්වන පාඩම Inter VLAN Routing

VLAN මුල් පාඩම් වල සිට මේ දක්වා පාඩම් වලදි අපි ඉගෙන ගත්තෙ කොහොමද එකම වර්ගයේ (VLAN ID එක සමාන වන) VLAN අතර සම්බන්ධතාවය ගොඩනගන්නෙ කියල. නමුත් අපට අවශ්යය උවහොත් අසමාන VLAN අතර (VALN ID වෙනස් වන) සම්බන්ධතාවයක් ගොඩනගන්න, එය සපුරාගන්නේ කෙසේද. අන්න ඒ ප්රෂ්ණයට දෙනු ලබන විසදුම මේ පාඩම ඔස්සේ අවබෝධ කර ගනිමු.

කලින් පාඩම් වලදි ඉගෙන ගත්තු ආකාරයට එකම switch එකෙහි VLAN කිහිපයක් තිබුණත් එම VLAN network එක තුල හැසිරෙන්නෙ එකිනෙකට වෙනස් වු broadcast domain (separate broadcast domain) විදියටයි. එම නිසා අපට එකිනෙකට වෙනස් වු VLAN අතර සම්බන්ධතාවයක් VLAN සැකසුම් කරන ලද switch එක හරහාම ගොඩනගා ගැනීමට නොහැකි වෙනව. මෙන්න මේ නිසාම තමයි layer-3 device එකක් මේ කාර්යය සදහා යොදාගැනීමට සිදුවන්නෙ. මෙසේ VLAN අතර සම්බන්ධතාවයක් ගොඩනගාගැනීම තමයි Inter VLAN routing ලෙස හදුන්වන්නෙ. inter VLAN routing (VLAN අතර දත්ත හුවමාරුව) සදහා CCNA විශය මාලාව තුල ක්රම දෙකක් හදුන්වා දෙනව.

- Router on a Stick (ROAS) ක්රමවේදය.

- Layer-3 switches යොදාගැනීම.

ඉහත ක්රම දෙක හදුන්වන නම් වලින්ම වැටහෙනව inter VLAN routing සදහා layer-3 සහයෝගයක් අත්යඅවශ්ය වෙන බව. මෙතන් සිට ක්රියාකාරකම් සමගින් මේ එක් එක් ක්රමවේදයන් ගැන වැඩිදුරටත් විමසා බලමු.

Router on a Stick ක්රමවේදය:

සරලව මෙහිදී සිදුවන්නේ switch එකක ඇති VLAN අතර සම්බන්ධතාවය Router එකක් හරහා ගොඩනැගීමයි. පහල ක්රියාකාරකම අාධාරයෙන් මේ පිළිබදව අවබොධයක් ලබා ගනිමු.

ක්රියාකාරකම්01:

බාගත කරගන්න-: packet tracer file (සැකසුම් කිරීමට පෙර)

packet tracer file (සැකසුම් කල පසු)

සැකසුම් අඩංගු text file-: Router

core

switch1

switch2

switch3

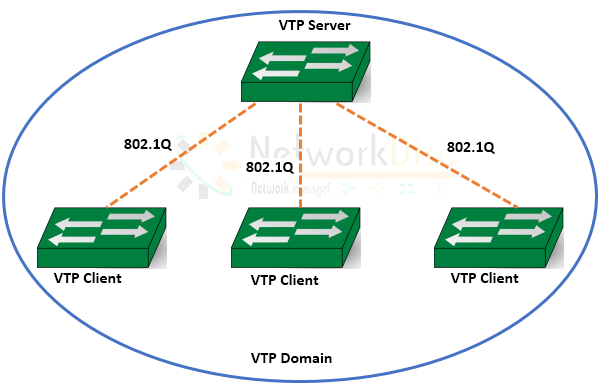

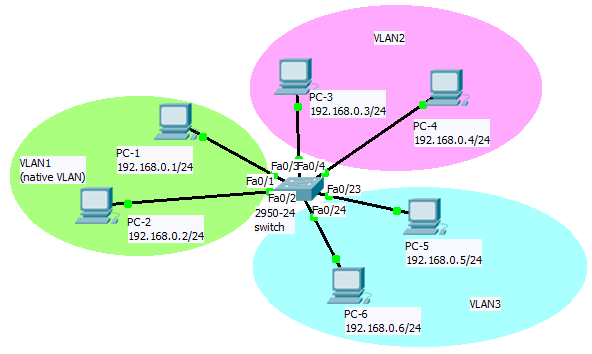

ඉහත ක්රියාකාරකමෙහි core switch එක VTP domain එකක් ලෙස ක්රියාකර switch1,2,3 වලට VLAN සැකසුම් බෙදාහරියි. Router එක switch අතර විසිරී පවත්නා VLAN අතර (එකිනෙකට අසමාන) සම්බන්ධතාවය ගොඩනැගීමට යොදාගෙන ඇත. සැකසුම් කිරීමට පෙර packet tracer file එක බාගත කරගෙන එක් VLAN එකක සිට VLAN ID වෙනස් VLAN එකකට ping කර බලන්න. උදාහරණයක් විදියට switch1 වලට සම්බන්ධ VLAN2(stores) computer එකේ සිට switch3 එකෙහි ඇති VLAN4(IT) computer එකට ping කර බලන්න. ping වීම සිදුවන්නේ නැහැ නේද. එයට හේතුව තමයි layer3 මැදිහත්වීමකින් තොරව inter VLAN routing සාර්ථක කර ගැනීමට කොහැකි වීම. කලින් switch පාඩම් හරහා VTP සැකසුම් හොදින් අවබෝධකරගත් නිසා මෙම ක්රියාකාරකමෙහි දැකිය හැකි Router එකෙහි සැකසුම් පමණක් පැහැදිලිව විමසා බලා switch අතර inter VLAN routing සිදුවන ආකාරය තේරුම් ගනිමු.

inter VLAN routing සදහා Router සිදුකරනු ලබන VLAN සැකසුම් පහත ආකාරයට පෙළගැස්විය හැකියි...

1. Router හා switch සම්බන්ධ වන interfaces නිවරදිව සැකසීම.

switch එකක් Router එකක් හා සම්බන්ධ වන්නේ trunk port එකක් හරහායි. එනම් ක්රියාකාරකමේ විදියටනම් core switch එකේ fa0/4 interface එක trunk ආකාරයට 802.1q සම්මතයට අනුව දත්ත හුවමාරු කරගැනීම සදහා සැකසුම් කර තිබිය යුතුයි. ඒ වගේම Router එකේ interfaces එක පෙරනිමිතියෙන්ම disable තත්වයේ පවතින නිසා එම interface එක enable කල යුතුයි.

2. Router sub interfaces නිර්මාණය කිරීම.

Router වල sub interface පිළිබදව CCNA පාඩම් මාලාවෙ මුල් පාඩම් වලදි අපි කතා කලා මතක ඇති. මෙහිදී Router එකෙහි switch එක හා සම්බන්ධ වන interface එක පාදක කරගෙන sub interface නිර්මාණය කිරීමෙන් බලාපොරොත්තු වන්නෙ එක් VLAN එකකට තවත් VLAN එකක් හා සම්බන්ධ වීමට දොරටුවක් සකසා දීම වැනි ක්රියාවකුයි. Router interface එක තුලින් එක් එක් VLAN වලට වෙන් වෙන් වශයෙන් sub interfaces නිර්මාණය කොට ඉන්පසුව එම sub interfaces වලට 802.1Q සම්මතය සැකසුම් කොට VLAN එක අයත්වන network segment එකට අදාල IP address එකක් එම sub interface සැකසුම් කිරීම තුලින් සාර්ථකව Router එක හරහා VLAN අතර සම්බන්ධතාවය ගොඩනැගීමය හැකිවෙනව.

ඉහත සැකසුම් වල මුලින්ම fa0/0.2 ලෙස sub interface එකක් VLAN2 සදහා නිර්මාණය කර එයට 802.1Q සම්මතය සැකසුම් කිරීමෙන් අනතුරුව එම sub interface එකට අදාල VLAN ID එක සදහන් කරනු ලබයි. ඉන්පසුව VLAN2 network segment එකට අදාල IP address එකක් එම sub interface එකට assign කොට ඇත. ඒ ආකාරයටම fa0/0.3 VLAN3 සදහාද fa0/0.4 VLAN4 සදහාද ඉහතින් සදහන් කල ගුණාංග අනුව සැකසුම් කර ඇත.

3. Switch හා සම්බන්ධ device වලට අදාල default gateway සැකසුම් කිරීම.

default gateway සැකසුම් switch හා සම්බන්ධ device වලට නිවරදිව සැකසුම් කලේ නැතිනම් කොතරම් හොදින් VTP සැකසුම් හා sub interfaces වලට අදාල සැකසුම් සිදුකලද VLAN අතර සම්බන්ධතාවයක් ගොඩනගාගැනීමට නොහැකි වෙනව. මෙහිදී එක් එක් VLAN එකට සම්බන්ධ devices වලට default gateway ලෙස සැකසුම් කරන්නේ එම VLAN එකට අදාලව Router එකෙහි නිර්මාණය කරන ලද sub interface එකට අදාල IP address එකයි.

උදාහරණයක් ලෙස switch1 හි VLAN2(Accounts) හා සම්බන්ධ computer එකට default gateway එක ලෙස සැකසුම් කල යුත්තේ Router එකෙහි VLAN2 වලට අදාලව නිර්මාණය කරන ලද sub interface(fa0/0.2)එකෙහි IP address එකයි.

මේ ආකාරයෙන්ම VLAN2 හා VLAN3 වලට අදාල devices වලටත් sub interface එකට සැකසුම් කරන ලද IP address එක default gateway එක ලෙස සැකසුම් කල යුතු වෙනව.

4. සැකසුම් නිවරදිදැයි පරීක්ෂා කිරීම.

ඉහතින් සදහන් කල ආකාරයට Router හා VLAN වලට සම්බන්ධ device වලට අදාල සැකසුම් සමග කලින් පාඩම් වලදී ලබාගත් දැනුම මත switch සදහා කරන ලද VTP සැකසුම් නිවරදි නම් දැන් අපට පුළුවන් වෙනව සමාන හෝ අසමාන VLAN අතර සාර්ථකව සම්බන්ධ තාවයක් ගොඩනගාගන්න. එය පරීක්ෂා කිරීම සදහා මුලින්ම එක් VLAN එකක සිට VLAN ID එක අසමාන VLAN එකක ඇති computer එකකට ping කර බලමු. ඒ වගේම tracert කියන command එක හරහා අපට පුළුවන් data packet එකක් source එකේ සිට destination එක දන්වා ගමන් ගත් මාර්ගය පැහැදිලිව හදුනාගන්න(network සම්බන්ධ ගැටළු විසදීමේදී මෙම tracert command විශාල කාර්යබාරයක් ඉටු කරනු ලබනව).

උදාහරණයක් ලෙස switch1 හි පිහිටා ඇති VLAN2(Accounts) හා සම්බන්ධ computer එකේ සිට switch3 හි පිහිටා ඇති VLAN4(IT) හා සම්බන්ධ computer එක වෙත ping හා tracert command බාවිතයෙන් ලැබෙන output වෙත අවධානය යොමු කරමු. (ඔබටත් මෙය "packet tracer file සැකසුම් කල පසු" බාගත කරගෙන අත්හදා බැලිය හැකියි)

ping කිරීම සාර්ථක වෙලා නේද. ඒ කියන්නෙ වෙනස් VLAN අතර network එක හරහා සම්බන්ධතාවයක් නිර්මාණය වී ඇති බවයි. ඉහත output එකෙහි tracert command එක හරහා 10.0.0.3 වෙත data packet ගමන් කල මාර්ගය දක්වල තියෙනව. හොදින් බලන්න එම data packet ගමන් කරඇත්තේ Router එකෙහි VLAN2 වලට අදාලව නිර්මාණය කරන ලද sub interface (fa0/0.2 192.168.0.11) එක හරහා නේද.

පහතින් දක්වල තියෙන්නෙ awitch1 වල ඇති VLAN2 සිට switch3 හි පිහිටා ඇති VLAN2 වෙත කරන ලද tracert කිරීමක output එකකුයි.

මෙහි destination එකට ගමන් ගත් මාර්ගය sub interface එක හරහා ගමන් කරල නැහැ. එයට හේතුව එකම වර්ගයේ VLAN අතර සම්බන්ධතාවයක් ගොඩනගාගැනීමට අපට layer3 සහයොගයක් අවශ්ය නොවීමයි. VLAN tag උපයෝගී කරගෙන switch හරහාම එකම වර්ගයේ VLAN අතර සම්බන්ධතාවයක් ගොඩනගා ගැනීම එයට හේතුවයි. ROAS ක්රමවේදය වරතමානයේදී බොහෝදුරට inter VLAN routing සදහා යොදාගන්නේ නැහැ. එයට හේතුව layer3 switch හරහා පහසුවෙන්ම මෙම කාර්යය සිදු කරගත හැකිවීමයි.

Layer-3 switches යොදාගැනීම.

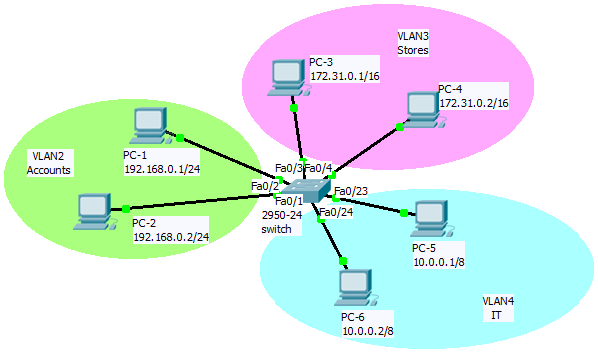

layer3 switch නිසා අමතර Router එකක් inter VLAN routing සදහා යොදාගැනීමට අවශ්ය වන්නේ නැහැ. එම නිසා මෙම ක්රමය සාර්ථකව හා පහසුවෙන් inter VLAN routing සදහා යොදාගත හැකියි. ROAS වලදී Router එකෙහි sub interface නිර්මාණය කලද layer3 switch තුළදී එසේ sub interface නිර්මාණය කිරීමක් සිද්ධවනනේ නැහැ. ඒ වෙනුවට switch virtual interface (SVI) යනුවෙන් එක් එක් VLAN වෙනුවෙන් වෙන්වු interface එකක් නිර්මාණය කර එයට VLAN network segment එකට අදාල IP address එකක් සැකසුම් කිරීම තමයි සිද්ධ වෙන්නෙ. පසුව මෙම IP address එක තමයි VLAN හා සම්බන්ධිත device වලට default gateway එක ලෙස යොදාගනු ලබන්නේ.

ක්රියාකාරකම්02:

packet tracer file (සැකසුම් කල පසු)

සැකසුම් අඩංගු text file-: Layer3-Switch

switch1

switch2

switch3

මෙම ක්රියාකාරකමෙහි Layer3-Switch එක තුල VLAN නිර්මාණය කර එම සැකසුම් අනෙක් switch වෙත බෙදාහැර ඇත. එහි VTP server එකකට කරනු ලබන සාමාන්ය සැකසුම් සිදුකර ඇති අතර විශේෂයකට ඇත්තේ switch virtual interface (SVI) නිර්මාණය කර ඒවාට IP address සැකසුම් කර තිබීම පමණි. පහතින් දැක්වෙන command හරහා layer3 switch එකක් තුල පහසුවෙන්ම SVI නිර්මාණය කර ගත හැක.

switch(config)#interface vlan <VLAN ID>

switch(config-if)#ip address <IP Address> <subnet mask>

උදා-:

layer3-Switch(config)#interface vlan 2

layer3-Switch(config-if)#ip address 192.168.0.11 255.255.255.0

ඉහත උදාහරණයෙන් දක්වා ඇත්තේ VLAN2 සදහා SVI එක නිර්මාණය කිරීමයි. layer3 switch එකට සිදුකරණු ලැබු සියළු සැකසුම් පහල ආකාරයට පෙළගැස්සවිය හැකියි.

ඉහතින් දක්වා ඇති layer3-switch සැකසුම් වල පළමුවෙන්ම "ip routing" ලෙස command එකක් දැකිය හැකියි. එයට හේතුව බොහෝ CISCO layer-3 switches වල Routing පහසුකම පෙරනිමිතියෙන්ම disable වී පැවතීමයි. මෙම command එක මගින් layer-3 switch එකෙහි routing පහසුකම enable(ක්රියාකාරී) තත්වයට පත්කර ඇත. මෙම ක්රියාකාරකම අවසානයේදීත් ping හා tracert command බාවිතයෙන් VLAN අතර සම්බන්ධතාවය පවතවාගන්නේ කෙසේදැයි විමසා බලන්න. මෙහිදීත් සමාන VLAN අතර සම්බන්ධතාව layer3 switch එක මගින් සාමාන්ය switch එකක ආකාරයෙන්ම පවත්වාගන්න අතර අසමාන VLAN අතර සම්බන්ධතාවය SVI හරහා සිදුකරනු ලබයි.

switch පාඩම් හයක් ඔස්සේ network එකක් තුල switch හරහා සිදුකරගත හැකි කාර්යයන් කිහිපයක් ගැනම කථා කලා. දැන් ඔබට පුළුවන් switch-iii පාඩමේදී සදහන් කල මහල් තුනකින් සමන්විත ගොඩනැගිල්ලක ඇති department අතර සම්බන්ධතාවය VLAN ඔස්සේ පහසුවෙන් නිර්මාණය කරගන්න. එහෙනම් තවත් අළුත් පාඩමකින් හමුවන තුරු ඔබ සැමට..

ක්රියාකාරකම්01:

බාගත කරගන්න-: packet tracer file (සැකසුම් කිරීමට පෙර)

packet tracer file (සැකසුම් කල පසු)

සැකසුම් අඩංගු text file-: Router

core

switch1

switch2

switch3

ඉහත ක්රියාකාරකමෙහි core switch එක VTP domain එකක් ලෙස ක්රියාකර switch1,2,3 වලට VLAN සැකසුම් බෙදාහරියි. Router එක switch අතර විසිරී පවත්නා VLAN අතර (එකිනෙකට අසමාන) සම්බන්ධතාවය ගොඩනැගීමට යොදාගෙන ඇත. සැකසුම් කිරීමට පෙර packet tracer file එක බාගත කරගෙන එක් VLAN එකක සිට VLAN ID වෙනස් VLAN එකකට ping කර බලන්න. උදාහරණයක් විදියට switch1 වලට සම්බන්ධ VLAN2(stores) computer එකේ සිට switch3 එකෙහි ඇති VLAN4(IT) computer එකට ping කර බලන්න. ping වීම සිදුවන්නේ නැහැ නේද. එයට හේතුව තමයි layer3 මැදිහත්වීමකින් තොරව inter VLAN routing සාර්ථක කර ගැනීමට කොහැකි වීම. කලින් switch පාඩම් හරහා VTP සැකසුම් හොදින් අවබෝධකරගත් නිසා මෙම ක්රියාකාරකමෙහි දැකිය හැකි Router එකෙහි සැකසුම් පමණක් පැහැදිලිව විමසා බලා switch අතර inter VLAN routing සිදුවන ආකාරය තේරුම් ගනිමු.

inter VLAN routing සදහා Router සිදුකරනු ලබන VLAN සැකසුම් පහත ආකාරයට පෙළගැස්විය හැකියි...

1. Router හා switch සම්බන්ධ වන interfaces නිවරදිව සැකසීම.

switch එකක් Router එකක් හා සම්බන්ධ වන්නේ trunk port එකක් හරහායි. එනම් ක්රියාකාරකමේ විදියටනම් core switch එකේ fa0/4 interface එක trunk ආකාරයට 802.1q සම්මතයට අනුව දත්ත හුවමාරු කරගැනීම සදහා සැකසුම් කර තිබිය යුතුයි. ඒ වගේම Router එකේ interfaces එක පෙරනිමිතියෙන්ම disable තත්වයේ පවතින නිසා එම interface එක enable කල යුතුයි.

2. Router sub interfaces නිර්මාණය කිරීම.

Router වල sub interface පිළිබදව CCNA පාඩම් මාලාවෙ මුල් පාඩම් වලදි අපි කතා කලා මතක ඇති. මෙහිදී Router එකෙහි switch එක හා සම්බන්ධ වන interface එක පාදක කරගෙන sub interface නිර්මාණය කිරීමෙන් බලාපොරොත්තු වන්නෙ එක් VLAN එකකට තවත් VLAN එකක් හා සම්බන්ධ වීමට දොරටුවක් සකසා දීම වැනි ක්රියාවකුයි. Router interface එක තුලින් එක් එක් VLAN වලට වෙන් වෙන් වශයෙන් sub interfaces නිර්මාණය කොට ඉන්පසුව එම sub interfaces වලට 802.1Q සම්මතය සැකසුම් කොට VLAN එක අයත්වන network segment එකට අදාල IP address එකක් එම sub interface සැකසුම් කිරීම තුලින් සාර්ථකව Router එක හරහා VLAN අතර සම්බන්ධතාවය ගොඩනැගීමය හැකිවෙනව.

ඉහත සැකසුම් වල මුලින්ම fa0/0.2 ලෙස sub interface එකක් VLAN2 සදහා නිර්මාණය කර එයට 802.1Q සම්මතය සැකසුම් කිරීමෙන් අනතුරුව එම sub interface එකට අදාල VLAN ID එක සදහන් කරනු ලබයි. ඉන්පසුව VLAN2 network segment එකට අදාල IP address එකක් එම sub interface එකට assign කොට ඇත. ඒ ආකාරයටම fa0/0.3 VLAN3 සදහාද fa0/0.4 VLAN4 සදහාද ඉහතින් සදහන් කල ගුණාංග අනුව සැකසුම් කර ඇත.

3. Switch හා සම්බන්ධ device වලට අදාල default gateway සැකසුම් කිරීම.

default gateway සැකසුම් switch හා සම්බන්ධ device වලට නිවරදිව සැකසුම් කලේ නැතිනම් කොතරම් හොදින් VTP සැකසුම් හා sub interfaces වලට අදාල සැකසුම් සිදුකලද VLAN අතර සම්බන්ධතාවයක් ගොඩනගාගැනීමට නොහැකි වෙනව. මෙහිදී එක් එක් VLAN එකට සම්බන්ධ devices වලට default gateway ලෙස සැකසුම් කරන්නේ එම VLAN එකට අදාලව Router එකෙහි නිර්මාණය කරන ලද sub interface එකට අදාල IP address එකයි.

උදාහරණයක් ලෙස switch1 හි VLAN2(Accounts) හා සම්බන්ධ computer එකට default gateway එක ලෙස සැකසුම් කල යුත්තේ Router එකෙහි VLAN2 වලට අදාලව නිර්මාණය කරන ලද sub interface(fa0/0.2)එකෙහි IP address එකයි.

මේ ආකාරයෙන්ම VLAN2 හා VLAN3 වලට අදාල devices වලටත් sub interface එකට සැකසුම් කරන ලද IP address එක default gateway එක ලෙස සැකසුම් කල යුතු වෙනව.

4. සැකසුම් නිවරදිදැයි පරීක්ෂා කිරීම.

ඉහතින් සදහන් කල ආකාරයට Router හා VLAN වලට සම්බන්ධ device වලට අදාල සැකසුම් සමග කලින් පාඩම් වලදී ලබාගත් දැනුම මත switch සදහා කරන ලද VTP සැකසුම් නිවරදි නම් දැන් අපට පුළුවන් වෙනව සමාන හෝ අසමාන VLAN අතර සාර්ථකව සම්බන්ධ තාවයක් ගොඩනගාගන්න. එය පරීක්ෂා කිරීම සදහා මුලින්ම එක් VLAN එකක සිට VLAN ID එක අසමාන VLAN එකක ඇති computer එකකට ping කර බලමු. ඒ වගේම tracert කියන command එක හරහා අපට පුළුවන් data packet එකක් source එකේ සිට destination එක දන්වා ගමන් ගත් මාර්ගය පැහැදිලිව හදුනාගන්න(network සම්බන්ධ ගැටළු විසදීමේදී මෙම tracert command විශාල කාර්යබාරයක් ඉටු කරනු ලබනව).

උදාහරණයක් ලෙස switch1 හි පිහිටා ඇති VLAN2(Accounts) හා සම්බන්ධ computer එකේ සිට switch3 හි පිහිටා ඇති VLAN4(IT) හා සම්බන්ධ computer එක වෙත ping හා tracert command බාවිතයෙන් ලැබෙන output වෙත අවධානය යොමු කරමු. (ඔබටත් මෙය "packet tracer file සැකසුම් කල පසු" බාගත කරගෙන අත්හදා බැලිය හැකියි)

ping කිරීම සාර්ථක වෙලා නේද. ඒ කියන්නෙ වෙනස් VLAN අතර network එක හරහා සම්බන්ධතාවයක් නිර්මාණය වී ඇති බවයි. ඉහත output එකෙහි tracert command එක හරහා 10.0.0.3 වෙත data packet ගමන් කල මාර්ගය දක්වල තියෙනව. හොදින් බලන්න එම data packet ගමන් කරඇත්තේ Router එකෙහි VLAN2 වලට අදාලව නිර්මාණය කරන ලද sub interface (fa0/0.2 192.168.0.11) එක හරහා නේද.

පහතින් දක්වල තියෙන්නෙ awitch1 වල ඇති VLAN2 සිට switch3 හි පිහිටා ඇති VLAN2 වෙත කරන ලද tracert කිරීමක output එකකුයි.

මෙහි destination එකට ගමන් ගත් මාර්ගය sub interface එක හරහා ගමන් කරල නැහැ. එයට හේතුව එකම වර්ගයේ VLAN අතර සම්බන්ධතාවයක් ගොඩනගාගැනීමට අපට layer3 සහයොගයක් අවශ්ය නොවීමයි. VLAN tag උපයෝගී කරගෙන switch හරහාම එකම වර්ගයේ VLAN අතර සම්බන්ධතාවයක් ගොඩනගා ගැනීම එයට හේතුවයි. ROAS ක්රමවේදය වරතමානයේදී බොහෝදුරට inter VLAN routing සදහා යොදාගන්නේ නැහැ. එයට හේතුව layer3 switch හරහා පහසුවෙන්ම මෙම කාර්යය සිදු කරගත හැකිවීමයි.

Layer-3 switches යොදාගැනීම.

layer3 switch නිසා අමතර Router එකක් inter VLAN routing සදහා යොදාගැනීමට අවශ්ය වන්නේ නැහැ. එම නිසා මෙම ක්රමය සාර්ථකව හා පහසුවෙන් inter VLAN routing සදහා යොදාගත හැකියි. ROAS වලදී Router එකෙහි sub interface නිර්මාණය කලද layer3 switch තුළදී එසේ sub interface නිර්මාණය කිරීමක් සිද්ධවනනේ නැහැ. ඒ වෙනුවට switch virtual interface (SVI) යනුවෙන් එක් එක් VLAN වෙනුවෙන් වෙන්වු interface එකක් නිර්මාණය කර එයට VLAN network segment එකට අදාල IP address එකක් සැකසුම් කිරීම තමයි සිද්ධ වෙන්නෙ. පසුව මෙම IP address එක තමයි VLAN හා සම්බන්ධිත device වලට default gateway එක ලෙස යොදාගනු ලබන්නේ.

ක්රියාකාරකම්02:

packet tracer file (සැකසුම් කල පසු)

සැකසුම් අඩංගු text file-: Layer3-Switch

switch1

switch2

switch3

මෙම ක්රියාකාරකමෙහි Layer3-Switch එක තුල VLAN නිර්මාණය කර එම සැකසුම් අනෙක් switch වෙත බෙදාහැර ඇත. එහි VTP server එකකට කරනු ලබන සාමාන්ය සැකසුම් සිදුකර ඇති අතර විශේෂයකට ඇත්තේ switch virtual interface (SVI) නිර්මාණය කර ඒවාට IP address සැකසුම් කර තිබීම පමණි. පහතින් දැක්වෙන command හරහා layer3 switch එකක් තුල පහසුවෙන්ම SVI නිර්මාණය කර ගත හැක.

switch(config)#interface vlan <VLAN ID>

switch(config-if)#ip address <IP Address> <subnet mask>

උදා-:

layer3-Switch(config)#interface vlan 2

layer3-Switch(config-if)#ip address 192.168.0.11 255.255.255.0

ඉහත උදාහරණයෙන් දක්වා ඇත්තේ VLAN2 සදහා SVI එක නිර්මාණය කිරීමයි. layer3 switch එකට සිදුකරණු ලැබු සියළු සැකසුම් පහල ආකාරයට පෙළගැස්සවිය හැකියි.

ඉහතින් දක්වා ඇති layer3-switch සැකසුම් වල පළමුවෙන්ම "ip routing" ලෙස command එකක් දැකිය හැකියි. එයට හේතුව බොහෝ CISCO layer-3 switches වල Routing පහසුකම පෙරනිමිතියෙන්ම disable වී පැවතීමයි. මෙම command එක මගින් layer-3 switch එකෙහි routing පහසුකම enable(ක්රියාකාරී) තත්වයට පත්කර ඇත. මෙම ක්රියාකාරකම අවසානයේදීත් ping හා tracert command බාවිතයෙන් VLAN අතර සම්බන්ධතාවය පවතවාගන්නේ කෙසේදැයි විමසා බලන්න. මෙහිදීත් සමාන VLAN අතර සම්බන්ධතාව layer3 switch එක මගින් සාමාන්ය switch එකක ආකාරයෙන්ම පවත්වාගන්න අතර අසමාන VLAN අතර සම්බන්ධතාවය SVI හරහා සිදුකරනු ලබයි.

switch පාඩම් හයක් ඔස්සේ network එකක් තුල switch හරහා සිදුකරගත හැකි කාර්යයන් කිහිපයක් ගැනම කථා කලා. දැන් ඔබට පුළුවන් switch-iii පාඩමේදී සදහන් කල මහල් තුනකින් සමන්විත ගොඩනැගිල්ලක ඇති department අතර සම්බන්ධතාවය VLAN ඔස්සේ පහසුවෙන් නිර්මාණය කරගන්න. එහෙනම් තවත් අළුත් පාඩමකින් හමුවන තුරු ඔබ සැමට..

*****ජය ශ්රී*****