CCNA තිස් හතරවන පාඩම VLAN (Virtual Local Area Network)

switch-i පාඩමේදි අපි කථා කලා switch එකක ක්රියාකාරීත්වය හා එහි එක් එක් ක්රියාකාරී අවස්ථාවන් පිළිබදව. එහිදී එක් අවස්ථාවකදී frame flood කිරීමක් ගැනත් සදහන් කලා මතක ඇති. frames switch එක තුලදි flood කිරීමේදී සිදුවන්නෙ යම් කිසි ආකාරයක broadcast වීමකුයි (හැබැයි මෙය hub එක තුලදි නිතරම සිදුවන broadcast ක්රියාවලියට සමාන ක්රියාවක් නෙමෙයි). තවත් ආකාරයකින් කියනවනම් switch එකකට devices සම්බන්ධ කරපුවාම සමහර අවස්ථාවලදි එය පෙරනිමිතියෙන්ම one broadcast domain එකක ගතිලක්ෂණ පෙන්වනව කියන එකයි.

network එකක කුමන හෝ අවස්ථාවක broadcast වීමක් සිදුවෙනවනම් එයින් අනිවාර්යෙන්ම network එකේ කාර්යක්ෂමතාවට යම්කිසි සෘණාත්මක බලපෑමක් එල්ලවෙනව. අපි switch ගැන හොදාකාරවම දන්න තවත් දෙයක් තියෙනව. ඒ තමයි switch එකට සම්බන්ධ කරන්න පුළුවන් එකම LAN(Local Area Network) එකක පිහිටන ලෙස සැකසුම් කල devices පමණයි. තවත් විදියකින් කියනවනම් තනි subnet එකකට අයත් devices පමණයි, switch එකකට සම්බන්ධ කරල එම devices අතර තොරතුරු හුවමාරු කරගත හැකි ආකාරයට සම්බන්ධතාවයක් ගොඩනගාගන්න හැකිවෙන්නෙ. හරියට පහලින් පෙන්නල තියෙනව වගේ..

ඉහත පිංතූරය බැළුවම පැහැදිලිවම තේරුම් ගන්න පුළුවන් switch එකට සම්බන්ධ කරන සියළුම devices එකම network range එකක පිහිටන ලෙස IP address සැකසුම් කල devices විය යුතු බව. ඉහතින් කියපු කාරණය තවත් හොදින් තේරුම් ගන්නත් VLAN සංකල්පය අවබෝධ කරගන්නත් පහත උදාහරණය සළකා බලමු.

අපි හිතමු මහල් තුනකින් යුක්ත ගොඩනැගිල්ලක එකම department එකේ උප කොටසක් සෑම මහලකම පිහිටල තියෙනව කියල. එක් එක් department වලට අයත් computers පිහිටල තියෙන්නෙ එම department එකට අදාල segment එක යටතෙයි. තවත් පැහැදිලිව කියනවනම් department තුන එකිනෙකට වෙන්වු LAN තුනක් විදියටයි තියෙන්නෙ (එක් එක් department එකට වෙන්වු වෙනමම IP range එකක් යටතේ). සමහර අවස්ථාවලදි මෙම department අතර තොරතුරු හුවමාරු කරගැනීමටත් අවශ්යයැයි සිතමු. එහෙනම් එවනි network එකක් අපට පහතින් පෙන්නල තියෙන විදියට නිර්මාණය කරගන්න පුළුවන් නේද....

ඔබ හොදින් රූපය බැළුවනම් කොතරම් broadcast domain ප්රමාණයක් ඉහත network එක තුල නිර්මාණය වෙලා තියෙනවද කියල තේරුම් ගන්න පුළුවන් වේවි. ඒ වගේම කොතරම් network devices ප්රමාණයක් network එක නිර්මාණය කිරීමට යොදාගෙන තියෙනවද කියල අදහසක් ගන්න පුළුවන් නේද.

ඉහතින් සදහන් කල කරුණු නිසා සිදුවන අවාසි සහගත බව නැති කරන්න තමයි switch සමග VLAN කියන සංකල්පය හදුන්වල දුන්නෙ. එහෙමනම් switch එකක් සදහා VLAN සැකසුම් කිරීම මගින් අපි බලාපොරොත්තු වෙන්නෙ switch එකත් සමග network එක තුල සිදුවන broadcast අවම කරගැනීමත්, එකම LAN එකේ නොපිහිටන (වෙනස් network/segment වල පිහිටන) ලෙස සැකසුම් කරන ලද devices Switch එකට සම්බන්ධ කල හැකි ආකාරයට switch එක පරිවර්තණය කිරීමත් යන ප්රධාන කාරණා දෙකයි. මීට අමතරව VLAN සැලසුම් සහිතව network එකක් design කිරීම තුලින් පහසුවෙන් network එකක් පැතිරී ඇති ප්රමාණය පුළුල් කිරීමට හැකිවීම, අමතර ආරක්ෂාවක් network එකට සැලසීම, network එක පාලනය කිරීමේ හා හැසිරවීමේ පහසුව යන කාරණා සදහන් කරන්න පුළුවන්.

ඔබට VLAN භාවිතය ගැන දැනුමක් තිබුනනම් ඉහත උදාහරණයෙදි කථාකරපු network එක පහසුවෙන්ම පහත ආකාරයට සැලසුම් කරන්න හැකිවේවි....

දැන් අපි මෙතැන් සිට ඉගෙන ගනිමු VLAN සැකසුම් බාවිතයෙන් කොහොමද ඉහත අකාරයේ හොද කාර්යක්ෂම network එකක් නිර්මාණය කරගන්නෙ කියල.

VLAN හදුනාගැනීම:

VLAN සැකසුම් කිරීම සරලව ක්රියාකාරකම් හරහා මෙතන් සිට අවබෝධ කරගමු. පළමු ක්රියාකාරකම විදියට පහත ආකාරයේ network එකක් packet tracer තුල නිර්මාණය කරගන්න.

ක්රියාකාරකම් 01:

බාගත කරගන්න-: packet tracer file

ඉහත ක්රියාකාරකමේ switch එකට සම්බන්ධ කර ඇති සෑම PC එකකටම එකිනෙකා අතර තොරතුරු හුවමාරු කරගන්න පුළුවන් (තහවුරු කරගැනීම සදහා PC අතර ping කර බලන්න). switch එකකට සම්බන්ධ කරල තියෙන devices අතර සම්බන්ධතාවයක් ගොඩනගාගන්න නම් එම devices එකම segment එකක් තුල පිහිටන්න ඕන කියල පාඩම මුලදිම අපි තේරුම් ගත්ත. switch ක්රියාකාරීත්වයට සම්බන්ධ අළුත් දෙයක් දැන් අපි ඉගෙන ගන්නයි යන්නෙ. ඒ තමයි switch එකකට සම්බන්ධ devices වලට එකම segment එක තුළ පිහිටන විදියට IP address සැකසුම් කලත් switch එක තුලදි එම devices සම්බන්ධ කරන ලද interfaces එකම VLAN එකක් තුල පිහිටන්නෙ නැතිනම් එම devices සම්බන්ධතාවයක් ගොඩනැගීමට නොහැකි වෙනව. එහෙනම් දැන් තවත් ප්රෂ්ණයක් මතුවෙනව. ඒ තමයි අපේ පළමු ක්රියාකාරකමේ switch එකට සම්බන්ධ devices කොහොමද අපි එම interfaces එකම VLAN එකක් තුල පිහිටන විදියට සැකසුම් කරන්නෙ නැතිවත් සම්බන්ධතාවක් ගොඩනගාගත්තෙ කියල. ඒකට හේතුව අපේ VLAN පාඩමේ පළමු command එකත් ඉගෙන ගන්න ගමන්ම කථා කරමු..

Switch#show vlan brief

මේ command එක හරහා පුළුවන් දැනනට switch එකේ පවතින VLAN සැකසුම් සාරාංශගතව බලාගන්න. එහෙම බැළුවාම අපට පහල ආකාරයෙන් VLAN තොරතුරු පෙන්වාවි (රතු පාටින් සළකුණු කර ඇති කොටසට පමණක් අවධානය යොමුකරන්න).

හොදින් බලන්න අපි විසින් කිසිදු VLAN සැකසුමක් සිදුකලේ නැතත් VLAN id එක 1 වන "default" යනුවෙන් නම්කරන ලද Fa0/1 සිට Fa0/24 දක්වා port අතුලත් වු active තත්වයේ පවතින VLAN එකක් switch එක තුල අඩංගු වන බව. එහෙනම් දැන් අපට හිතාගන්න පුළුවන් නේද ඉහත ක්රියාකාරකම හරහා switch එකට සම්බන්ධ කරන ලද devices අතර සම්බන්ධතාවයක් ගොඩනගා ගත්තෙ එම devices සම්බන්ධ interfaces එකම VLAN එකක් තුළ පිහිටිය නිසා කියල. එයින් කියවෙන්නෙ අපි cisco switch එකක් බාවිතා කරද්දි දැනුවත්ව හෝ නොදැනුවත්ව VLAN බාවිතා කරනව කියලයි.

"show vlan brief" command එක හරහා දැකපු switch එකෙහි ඇති සියළු interfaces ඇතුලත් පෙරනිමිතියෙන්ම සැකසුන VLAN එක native VLAN එක යනුවෙන් හදුන්වනව. පාඩම මුලදිම සදහන් කලා switch එක කියන්නෙ one broadcast domain එකක් කියල. ඒකට හේතුව තමයි switch එක තුල පෙරනිමිතියෙන්ම සියළුම interfaces, native VLAN එකට අන්තර්ගතව තිබීම. switch එකට devices සම්බන්ධ interfaces එකම VLAN එකකට නැතුව network design එකට අනුව VLAN කිහිපයකට බෙදා වෙන්කරන්නට හැකිනම් ඉහතින් කථා කරපු switch එක තුල සිදුවන broadcast වල යම් කිසි පාලනයක් සිදුවෙනව. එයට හේතුව තමයි VLAN එකක් ක්රියාකාරන්නෙ separate broadcast domain එකක් විදියට වීමයි. පාඩමේ ඉදිරි කොටස් වලදි separate broadcast domain එකක් කියන්නෙ මොකද්ද කියල පැහැදි අවබොධයක් ලැබේවි.

ඒ අතරම මතක තබාගන්න පහල command එක හරහාත් අපට switch එකෙහි අන්තර්ගත VLAN තොරතුරු ටිකක් සවිස්තරව බලාගන්න පුළුවන්.

Switch#show vlan

Separate broadcast domain ක්රියාකාරීත්වය හදුනා ගැනීම:

පාඩම මුලදිම VLAN සැකසුම් මගින් switch එකහරහා සිදුවන broadcast අවම කරගත හැකි බව සදහන් කලා. එත් කොහොමද මේ broadcast අවම කරගැනීම සිද්ධවෙන්නෙ කියල පහත ක්රියාකාරකම හරහා අවබෝධ කර ගනිමු.

ක්රියාකාරකම් 02:

බාගත කරගන්න-:packet tracer file (VLAN සැකසුම් කිරීමට පෙර )

packet tracer file (VLAN සැකසුම් කල පසු)

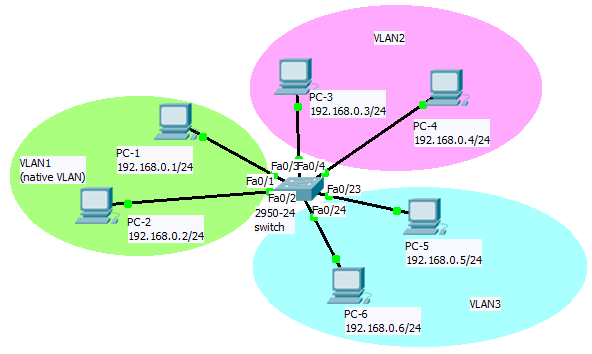

මෙම ක්රියාකාරකමේ switch එකට සම්බන්ධ සියළු pc එකම network (segment) එකකට අයත් බව ඔබට දැකගන්න පුළුවන්. එයින් කියවෙන්නෙ switch එකට සම්බන්ධ සෑම pc එකක් අතරම තොරතුරු හුවමාරු කරගත හැකි බවයි. දැන් අපි බලමු Fa0/1 හා Fa0/2 native VLAN එක තුලද Fa0/3 හා Fa0/4 VLAN2 තුලද Fa0/23 හා Fa0/24 VLAN3 තුලද සිටින ආකාරයට switch එකට සැකසුම් කරගන්නෙ කොහොමද කියල.

VLAN switch interfaces සදහා සැකසුම් කිරීමේදී ප්රධාන පියවරයන් දෙකක් අපට ක්රියාත්මක කරන්න වෙනව.

Switch(config)#vlan <vlan_ID> (මෙම command එකෙන් පසු switch එක VLAN configuration mode එකට පැමිණෙයි).

සාදන ලද VLAN එක සදහා නමක් සැකසීම.

Switch(config-vlan)#name <vlan_name>

VLAN එකට ඇතුල් කිරීමට අවශ්ය interface එකට ඇතුල් වීම.

Switch(config)#interface <port_no>

switchport mode එක access යනුවෙන් සැකසීම.

Switch(config-if)#switchport mode access

VLAN එක තුලට interface එක ඇතුලත් කිරීම.

Switch(config-if)#switchport access vlan <vlan_id>

එහෙනම් ඉහත command සේරම එකතු කරල පහතින් පෙන්වල තියෙන ආකාරයට ක්රියාකාරකම් 02 අදාල VLAN සැකසුම් සිදුකරන්න පුළුවන්.

switch එකට කල VLAN සැකසුම් හරියටම switch එකට apply වෙලාද කියල කලින් ඉගෙන ගත්තු "show vlan brief" command හරහා දැන් අපට බලාගන්න පුළුවන්.

දැන් පැහැදිලිව පේනව Fa0/3, Fa0/4 VLAN2 වලටත් Fa0/23, Fa0/24 VLAN3 වලටත් ඇතුලත් වෙලා තියෙනව. දැන් ඔබට පුළුවන් එක VLAN එකක ඉදල තවත් VLAN එකක ඇති PC එකකට ping කරල බලන්න. ping reply ලැබෙන්නෙ නැහැ නේද. එයට හේතුව තමයි එකිනෙකට වෙන් වු VLAN අතර switch එක හරහා සම්බන්ධ විය නොහැකි වීමයි. මේ ක්රියාකාරකමෙන් බලාපොරොතතු වුනේ VLAN හරහා broadcast අවම කරගැනීම සිදුකරගන්නෙ කොහොමද කියල අවබෝධ කරගැනීමයි. එහෙනම් දැන් ඔබට පැහැදිලි වෙන්න ඕන switch එකකට සම්බන්ධ සියළු devices එකම segment එකක් තුළ පිහිටියත් ඒවා එකම VLAN එකකට අයත් නැත්තම් එම devices අතර සම්බන්ධතාවයක් ගොඩනගාගත නොහැකි බව. ඒ අතරම පැහැදිලි වන අනිත් කාරනය තමයි එකම VLAN එකට අයත් devices අතර සම්බන්ධතාවයක් ගොඩනගාගත හැකි බව. එයට හේතුව තමයි එක VLAN එකක් single broadcast domain එකක් විදියට ක්රියාකිරීම. තවත් පැහැදිලිව කියනවනම් VLAN3 වල තිබෙන PC-5 වලින් PC-1 වලට ping කලොත් switch එක මගින් එම ping request එක broadcast කරන්නෙ VLAN3 වලට අයත් interface හරහා පමණයි. එම නිසා PC-5 වලට PC-1 සමග සම්බන්ධතාවක් ගොඩනගාගන්න නොහැකිවෙනව. එමගින් අපට පැහැදිලි වෙනව VLAN නිසා switch එකක broadcast කරන පරාසය අඩුවෙන බව.

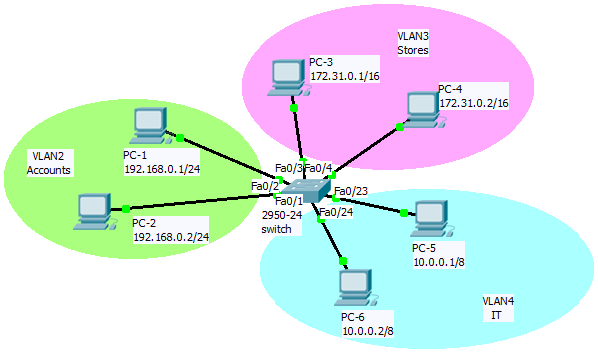

දැන් බලමු එකිනෙකට වෙන්වු segment සහිතව switch එකකට VLAN සැකසුම් සිදුකරන ආකාරය. VLAN මගින් VLAN එකට අයත් සියළුම ports single broadcast domain එකක් තුල හසුරුවන නිසා එකිනෙකට වෙන්වු segment සහිතව devices switch එකට සම්බන්ධ කර ඒවා වෙන් වෙන්වු VLAN තුල පිහිටුවිය හැකියි. මෙහිදී සැලසෙන වැදගත්ම කාර්යය තමයි එක් segment එකක් මගින් සිදුකරන broadcast කිරීම එම segment එක අයත් VLAN එක තුළට පමණක් සීමා වීම.

ක්රියාකාරකම්03:

බාගතකරගන්න-:packet tracer file

ක්රියාකාරකම් 03 අදාල VLAN සැකසුම් switch එක සදහා අපට පහල ආකාරයට සිදුකල හැකියි.

කලින් විදියටම ඉහතින් කල සැකසුම් නිවරදිද කියල "show vlan brief" command එක හරහා අපට බලාගන්න පුළුවන්.

දැන් අපිට පුළුවන් සාර්ථකව switch එකකට එකිනෙකට වෙනස්වු segment සදහා VLAN සැකසුම් සිදුකරන්න. ඒ කියන්නෙ දැන් එක් මහලකට එක් switch එකක් බැගින් පමණක් බාවිතා කරල ඒ ඒ department වලට අදාල devices එකම switch එකකට සම්බන්ධ කල හැකි බව අපි දන්නව. නමුත් යම් කිසි අවස්ථාවක අපට අවශ්යය උනොත් එක් department එකකට තවත් department එකක් හා සම්බන්ධ තාවය ඇතිකරන්න, අන්න එවනි දෙයක් VLAN සැකසුම් සිදුකල switch එකක් හරහා සිදුකරගන්න නොහැකියි. එවනි අවස්ථාවක තමයි inter VLAN routing කරලියට එන්නෙ. ඒ අතරම අපට අවශ්යය උනොත් එක් switch එකක ඇති stores department එකට සම්බන්ධ devices වලට තවත් switch එකක ඇති stores department එකක් හා සම්බන්ධ කරන්න යන කටයුතු අපි ඊලග පාඩමෙන් උගනිමු. එතෙක් ඔබ සැමට ...

network එකක කුමන හෝ අවස්ථාවක broadcast වීමක් සිදුවෙනවනම් එයින් අනිවාර්යෙන්ම network එකේ කාර්යක්ෂමතාවට යම්කිසි සෘණාත්මක බලපෑමක් එල්ලවෙනව. අපි switch ගැන හොදාකාරවම දන්න තවත් දෙයක් තියෙනව. ඒ තමයි switch එකට සම්බන්ධ කරන්න පුළුවන් එකම LAN(Local Area Network) එකක පිහිටන ලෙස සැකසුම් කල devices පමණයි. තවත් විදියකින් කියනවනම් තනි subnet එකකට අයත් devices පමණයි, switch එකකට සම්බන්ධ කරල එම devices අතර තොරතුරු හුවමාරු කරගත හැකි ආකාරයට සම්බන්ධතාවයක් ගොඩනගාගන්න හැකිවෙන්නෙ. හරියට පහලින් පෙන්නල තියෙනව වගේ..

ඉහත පිංතූරය බැළුවම පැහැදිලිවම තේරුම් ගන්න පුළුවන් switch එකට සම්බන්ධ කරන සියළුම devices එකම network range එකක පිහිටන ලෙස IP address සැකසුම් කල devices විය යුතු බව. ඉහතින් කියපු කාරණය තවත් හොදින් තේරුම් ගන්නත් VLAN සංකල්පය අවබෝධ කරගන්නත් පහත උදාහරණය සළකා බලමු.

අපි හිතමු මහල් තුනකින් යුක්ත ගොඩනැගිල්ලක එකම department එකේ උප කොටසක් සෑම මහලකම පිහිටල තියෙනව කියල. එක් එක් department වලට අයත් computers පිහිටල තියෙන්නෙ එම department එකට අදාල segment එක යටතෙයි. තවත් පැහැදිලිව කියනවනම් department තුන එකිනෙකට වෙන්වු LAN තුනක් විදියටයි තියෙන්නෙ (එක් එක් department එකට වෙන්වු වෙනමම IP range එකක් යටතේ). සමහර අවස්ථාවලදි මෙම department අතර තොරතුරු හුවමාරු කරගැනීමටත් අවශ්යයැයි සිතමු. එහෙනම් එවනි network එකක් අපට පහතින් පෙන්නල තියෙන විදියට නිර්මාණය කරගන්න පුළුවන් නේද....

ඔබ හොදින් රූපය බැළුවනම් කොතරම් broadcast domain ප්රමාණයක් ඉහත network එක තුල නිර්මාණය වෙලා තියෙනවද කියල තේරුම් ගන්න පුළුවන් වේවි. ඒ වගේම කොතරම් network devices ප්රමාණයක් network එක නිර්මාණය කිරීමට යොදාගෙන තියෙනවද කියල අදහසක් ගන්න පුළුවන් නේද.

ඉහතින් සදහන් කල කරුණු නිසා සිදුවන අවාසි සහගත බව නැති කරන්න තමයි switch සමග VLAN කියන සංකල්පය හදුන්වල දුන්නෙ. එහෙමනම් switch එකක් සදහා VLAN සැකසුම් කිරීම මගින් අපි බලාපොරොත්තු වෙන්නෙ switch එකත් සමග network එක තුල සිදුවන broadcast අවම කරගැනීමත්, එකම LAN එකේ නොපිහිටන (වෙනස් network/segment වල පිහිටන) ලෙස සැකසුම් කරන ලද devices Switch එකට සම්බන්ධ කල හැකි ආකාරයට switch එක පරිවර්තණය කිරීමත් යන ප්රධාන කාරණා දෙකයි. මීට අමතරව VLAN සැලසුම් සහිතව network එකක් design කිරීම තුලින් පහසුවෙන් network එකක් පැතිරී ඇති ප්රමාණය පුළුල් කිරීමට හැකිවීම, අමතර ආරක්ෂාවක් network එකට සැලසීම, network එක පාලනය කිරීමේ හා හැසිරවීමේ පහසුව යන කාරණා සදහන් කරන්න පුළුවන්.

ඔබට VLAN භාවිතය ගැන දැනුමක් තිබුනනම් ඉහත උදාහරණයෙදි කථාකරපු network එක පහසුවෙන්ම පහත ආකාරයට සැලසුම් කරන්න හැකිවේවි....

දැන් අපි මෙතැන් සිට ඉගෙන ගනිමු VLAN සැකසුම් බාවිතයෙන් කොහොමද ඉහත අකාරයේ හොද කාර්යක්ෂම network එකක් නිර්මාණය කරගන්නෙ කියල.

VLAN හදුනාගැනීම:

VLAN සැකසුම් කිරීම සරලව ක්රියාකාරකම් හරහා මෙතන් සිට අවබෝධ කරගමු. පළමු ක්රියාකාරකම විදියට පහත ආකාරයේ network එකක් packet tracer තුල නිර්මාණය කරගන්න.

ක්රියාකාරකම් 01:

බාගත කරගන්න-: packet tracer file

Switch#show vlan brief

මේ command එක හරහා පුළුවන් දැනනට switch එකේ පවතින VLAN සැකසුම් සාරාංශගතව බලාගන්න. එහෙම බැළුවාම අපට පහල ආකාරයෙන් VLAN තොරතුරු පෙන්වාවි (රතු පාටින් සළකුණු කර ඇති කොටසට පමණක් අවධානය යොමුකරන්න).

හොදින් බලන්න අපි විසින් කිසිදු VLAN සැකසුමක් සිදුකලේ නැතත් VLAN id එක 1 වන "default" යනුවෙන් නම්කරන ලද Fa0/1 සිට Fa0/24 දක්වා port අතුලත් වු active තත්වයේ පවතින VLAN එකක් switch එක තුල අඩංගු වන බව. එහෙනම් දැන් අපට හිතාගන්න පුළුවන් නේද ඉහත ක්රියාකාරකම හරහා switch එකට සම්බන්ධ කරන ලද devices අතර සම්බන්ධතාවයක් ගොඩනගා ගත්තෙ එම devices සම්බන්ධ interfaces එකම VLAN එකක් තුළ පිහිටිය නිසා කියල. එයින් කියවෙන්නෙ අපි cisco switch එකක් බාවිතා කරද්දි දැනුවත්ව හෝ නොදැනුවත්ව VLAN බාවිතා කරනව කියලයි.

"show vlan brief" command එක හරහා දැකපු switch එකෙහි ඇති සියළු interfaces ඇතුලත් පෙරනිමිතියෙන්ම සැකසුන VLAN එක native VLAN එක යනුවෙන් හදුන්වනව. පාඩම මුලදිම සදහන් කලා switch එක කියන්නෙ one broadcast domain එකක් කියල. ඒකට හේතුව තමයි switch එක තුල පෙරනිමිතියෙන්ම සියළුම interfaces, native VLAN එකට අන්තර්ගතව තිබීම. switch එකට devices සම්බන්ධ interfaces එකම VLAN එකකට නැතුව network design එකට අනුව VLAN කිහිපයකට බෙදා වෙන්කරන්නට හැකිනම් ඉහතින් කථා කරපු switch එක තුල සිදුවන broadcast වල යම් කිසි පාලනයක් සිදුවෙනව. එයට හේතුව තමයි VLAN එකක් ක්රියාකාරන්නෙ separate broadcast domain එකක් විදියට වීමයි. පාඩමේ ඉදිරි කොටස් වලදි separate broadcast domain එකක් කියන්නෙ මොකද්ද කියල පැහැදි අවබොධයක් ලැබේවි.

ඒ අතරම මතක තබාගන්න පහල command එක හරහාත් අපට switch එකෙහි අන්තර්ගත VLAN තොරතුරු ටිකක් සවිස්තරව බලාගන්න පුළුවන්.

Switch#show vlan

Separate broadcast domain ක්රියාකාරීත්වය හදුනා ගැනීම:

පාඩම මුලදිම VLAN සැකසුම් මගින් switch එකහරහා සිදුවන broadcast අවම කරගත හැකි බව සදහන් කලා. එත් කොහොමද මේ broadcast අවම කරගැනීම සිද්ධවෙන්නෙ කියල පහත ක්රියාකාරකම හරහා අවබෝධ කර ගනිමු.

ක්රියාකාරකම් 02:

බාගත කරගන්න-:packet tracer file (VLAN සැකසුම් කිරීමට පෙර )

packet tracer file (VLAN සැකසුම් කල පසු)

VLAN switch interfaces සදහා සැකසුම් කිරීමේදී ප්රධාන පියවරයන් දෙකක් අපට ක්රියාත්මක කරන්න වෙනව.

- VLAN එක නිර්මාණය කිරීම (අවශ්යනම් ඔබට VLAN එක සදහා නමක්ද සැකසුම් කල හැකියි).

- switch port mode එක සැකසීම හා අවශ්යය interface එක VLAN එකට සම්බන්ධ කිරීම.

Switch(config)#vlan <vlan_ID> (මෙම command එකෙන් පසු switch එක VLAN configuration mode එකට පැමිණෙයි).

සාදන ලද VLAN එක සදහා නමක් සැකසීම.

Switch(config-vlan)#name <vlan_name>

VLAN එකට ඇතුල් කිරීමට අවශ්ය interface එකට ඇතුල් වීම.

Switch(config)#interface <port_no>

switchport mode එක access යනුවෙන් සැකසීම.

Switch(config-if)#switchport mode access

VLAN එක තුලට interface එක ඇතුලත් කිරීම.

Switch(config-if)#switchport access vlan <vlan_id>

එහෙනම් ඉහත command සේරම එකතු කරල පහතින් පෙන්වල තියෙන ආකාරයට ක්රියාකාරකම් 02 අදාල VLAN සැකසුම් සිදුකරන්න පුළුවන්.

switch එකට කල VLAN සැකසුම් හරියටම switch එකට apply වෙලාද කියල කලින් ඉගෙන ගත්තු "show vlan brief" command හරහා දැන් අපට බලාගන්න පුළුවන්.

දැන් පැහැදිලිව පේනව Fa0/3, Fa0/4 VLAN2 වලටත් Fa0/23, Fa0/24 VLAN3 වලටත් ඇතුලත් වෙලා තියෙනව. දැන් ඔබට පුළුවන් එක VLAN එකක ඉදල තවත් VLAN එකක ඇති PC එකකට ping කරල බලන්න. ping reply ලැබෙන්නෙ නැහැ නේද. එයට හේතුව තමයි එකිනෙකට වෙන් වු VLAN අතර switch එක හරහා සම්බන්ධ විය නොහැකි වීමයි. මේ ක්රියාකාරකමෙන් බලාපොරොතතු වුනේ VLAN හරහා broadcast අවම කරගැනීම සිදුකරගන්නෙ කොහොමද කියල අවබෝධ කරගැනීමයි. එහෙනම් දැන් ඔබට පැහැදිලි වෙන්න ඕන switch එකකට සම්බන්ධ සියළු devices එකම segment එකක් තුළ පිහිටියත් ඒවා එකම VLAN එකකට අයත් නැත්තම් එම devices අතර සම්බන්ධතාවයක් ගොඩනගාගත නොහැකි බව. ඒ අතරම පැහැදිලි වන අනිත් කාරනය තමයි එකම VLAN එකට අයත් devices අතර සම්බන්ධතාවයක් ගොඩනගාගත හැකි බව. එයට හේතුව තමයි එක VLAN එකක් single broadcast domain එකක් විදියට ක්රියාකිරීම. තවත් පැහැදිලිව කියනවනම් VLAN3 වල තිබෙන PC-5 වලින් PC-1 වලට ping කලොත් switch එක මගින් එම ping request එක broadcast කරන්නෙ VLAN3 වලට අයත් interface හරහා පමණයි. එම නිසා PC-5 වලට PC-1 සමග සම්බන්ධතාවක් ගොඩනගාගන්න නොහැකිවෙනව. එමගින් අපට පැහැදිලි වෙනව VLAN නිසා switch එකක broadcast කරන පරාසය අඩුවෙන බව.

දැන් බලමු එකිනෙකට වෙන්වු segment සහිතව switch එකකට VLAN සැකසුම් සිදුකරන ආකාරය. VLAN මගින් VLAN එකට අයත් සියළුම ports single broadcast domain එකක් තුල හසුරුවන නිසා එකිනෙකට වෙන්වු segment සහිතව devices switch එකට සම්බන්ධ කර ඒවා වෙන් වෙන්වු VLAN තුල පිහිටුවිය හැකියි. මෙහිදී සැලසෙන වැදගත්ම කාර්යය තමයි එක් segment එකක් මගින් සිදුකරන broadcast කිරීම එම segment එක අයත් VLAN එක තුළට පමණක් සීමා වීම.

ක්රියාකාරකම්03:

බාගතකරගන්න-:packet tracer file

ක්රියාකාරකම් 03 අදාල VLAN සැකසුම් switch එක සදහා අපට පහල ආකාරයට සිදුකල හැකියි.

කලින් විදියටම ඉහතින් කල සැකසුම් නිවරදිද කියල "show vlan brief" command එක හරහා අපට බලාගන්න පුළුවන්.

දැන් අපිට පුළුවන් සාර්ථකව switch එකකට එකිනෙකට වෙනස්වු segment සදහා VLAN සැකසුම් සිදුකරන්න. ඒ කියන්නෙ දැන් එක් මහලකට එක් switch එකක් බැගින් පමණක් බාවිතා කරල ඒ ඒ department වලට අදාල devices එකම switch එකකට සම්බන්ධ කල හැකි බව අපි දන්නව. නමුත් යම් කිසි අවස්ථාවක අපට අවශ්යය උනොත් එක් department එකකට තවත් department එකක් හා සම්බන්ධ තාවය ඇතිකරන්න, අන්න එවනි දෙයක් VLAN සැකසුම් සිදුකල switch එකක් හරහා සිදුකරගන්න නොහැකියි. එවනි අවස්ථාවක තමයි inter VLAN routing කරලියට එන්නෙ. ඒ අතරම අපට අවශ්යය උනොත් එක් switch එකක ඇති stores department එකට සම්බන්ධ devices වලට තවත් switch එකක ඇති stores department එකක් හා සම්බන්ධ කරන්න යන කටයුතු අපි ඊලග පාඩමෙන් උගනිමු. එතෙක් ඔබ සැමට ...

*****ජය ශ්රී*****