CCNA තිස් නවවෙනි පාඩම - Spanning Tree Protocol - ii

CCNA තිස් අටවෙනි පාඩමේ කථාකරපු විදියට STP මගින් redundant link හදුනාගෙන network loop ඇති නොවෙන ආකාරයට network එකෙහි ඇති port block කරනු ලබනව. එසේ port block කිරීමේ කාර්යයේදී, කුමන port block කළයුතුද කියා තීරණය කිරීමට නිර්ණායකයන් කිහිපයක් network එක තුළ ගොඩනගා ගැනීම පිළිබදවත් කෙටි සටහනක් එම පාඩමේ ඇතුලත් උනා. අද මේ පාඩමෙන් කථාකරන්නෙ එම නිර්ණායකයන් මොනවද, ඒ හරහා කොහොමද block කලයුතු port හදුනාගන්නෙත් කියලයි.

- Root Bridge.

- Root Port (RP).

- Designated Port (DP).

- Non Designated Port.

STP සැකසුම් සහිතව ස්ථාපනය වු network (STP converge network / STP topology) එකකට අනිවාර්යයෙන්ම Root Bridge එකක් තිබිය යුතුමයි. එනම් STP converge network එක තුළ ඇති එකිනෙකට සම්බන්ධ switches අතරින් එක් switch එකක් root bridge එක ලෙස spanning-tree protocol එක මගින් තෝරා පත්කර ගන්නව.

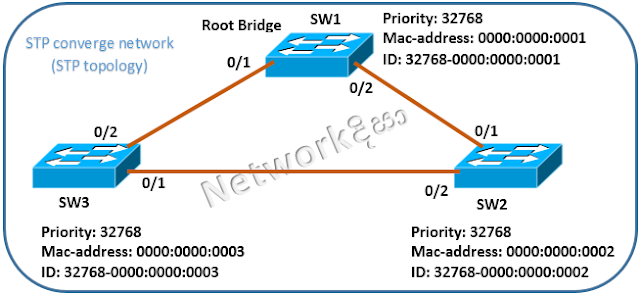

network එකේ ඇති switches අතරින් අඩුම priority අගය ගන්නා (lowest switch priority) switch එක root bridge එක විදියට තේරීපත්වෙනව (switches වලට default priority value එකක් සැකසුම් වෙලයි පවතින්නෙ. switch default priority value එක වන්නෙ 32768, මෙම අගය 0 - 61440 අගයක් විය හැකියි). අපි හිතමු network එකේ පවතින සියළුම switches පෙරනිමිතියෙන්ම සැකසු අගය (32768) සහිතවයි පවතින්නෙ කියල. එවනි අවස්ථාවක network එකේ පවතින switch අතරින් අඩුම mac-address (lowest mac-address) එක සහිත switch එක root bridge එක විදියට හදුනාගන්නව.

ඉහතින් අපි කථාකරපු priority value එකයි switch mac-address එකයි සම්බන්ධ කරපුවාම සෑදෙන අගයට කියනව switch ID (Bridge ID) එක කියල. ඒ අනුව අපිට තීරණය කරන්න පුළුවන් අඩුම switch ID එක සහිත switch එක STP topology එක තුළදි root bridge එක වෙනව කියල. වඩාත් හොදින් තේරුම් ගන්න පහල රූපය බලන්න.

රූපයේ දැක්වෙන විදියට SW1 root bridge එක විදියට තේරී පත්වෙල තියෙනව. ඒයට හේතුව තමයි රූපයේ දැක්වෙන STP topology එකේ එකිනෙකට සම්බන්ධ switches අතරින් අඩුම switch ID එක SW1 හිමිකරගෙන තිබීම. Root Bridge නොවන අනෙක් switches non root bridge කියල හදුන්වනව.

Root Port (RP):

non root bridge වල සිට root bridge එකට ලගාවිය හැකි ආසන්නතම port (interfaces) එක root port එක විදියට සරලව හදුන්වනව. නමුත් මෙම ආසන්න බව switches එකිනෙකට සම්බන්ධ වී පවතින path cost එක මත රදාපවතිනව. මොකද්ද මේ path cost කියල හදුන්වන්නෙ.

network එක හා සම්බන්ධ සෑම සම්බන්ධතාවයකටම (link / path) speed එකක් තිබෙනව. එම speed එක Mbps(Megabit Per Second), Gbps(Gigabit per second) වැනි සම්මතයන් ඔස්සේ මැනීම් කටයුතු සිදුකරනව. ඒ වගේම link speed අනුව ඒවාට යම් අගයක්ද ලබා දී තිබෙනව. අන්න ඒ අගය තමයි path cost විදියට හදුන්වන්නෙ.පහතින් දැක්වෙන්නෙ බහුලව බාවිතාවන link speed කිහිපයක් ඊට අදාල path cost ද සමගයි. සමහර තැන්වලදි path cost යන්න STP Port Cost ලෙසත් හදුන්වනව. තවත් සරලව කියනවනම් interface speed එක ලෙස STP Port cost ලෙස හදුන්වන්න පුළුවන්.

port cost සළකාබලන විට වෙනත් switch එකක සිට root bridge එකට අවම අගයකින් ලගාවියහැකි interface/port එක root port ලෙස හදුන්වනව. සරළව කියනවනම් non root bridge වල ඉදල root bridge එකට ලගාවිය හැකි හොදම මාර්ගය (best path) සම්බන්ධ වී ඇති port එක root port එක විදියට තෝරාගනු ලබනව. STP topology එක තුළ ඇති සෑම non root bridge එකකටම එක් root port එක බැගින් STP මගින් තෝරාගනු ලබනව. root port තෝරාගන්නෙ කොහොමද කියල පහල රූපයෙන් පැහැදිලි අවබෝධයක් ලබාගන්න පුළුවන්.

ඉහත STP topology එක තුළ root bridge එක ලෙස SW1 පත් වී ඇති නිසා SW2,SW3,SW4 non root bridge ලෙසයි හැසිරෙන්නෙ. port cost අනුව non root bridge වල තෝරාගන්නා ලද root ports - RP ලෙස රූප සටහනෙහි සළකුණු කරල තිබෙනව. හොදින් බලන්න SW4 සිට root bridge එක දක්වා ගමන් කිරීමට මාර්ගයන් දෙකක් තිබෙනව. එම මාර්ගයන් දෙකෙන් හොදම (STP port cost අඩුම) මාර්ගය RP ලෙස තොරාගෙන තිබෙනව.

SW4-----SW3-----Root Bridge via 0/2

19 + 2 = 21 (lowest cost-best path to root bridge)

SW4-----SW2-----Root Bridge via 0/1

19 + 4 = 23

Designated Port:

root bridge එකට සම්බන්ධ සියළුම ports STP මගින් designated port විදියට සළකුණු කරනව. ඊට අමතරව root bridge හා non root bridge , non root bridge වෙනත් non root bridge හා directly සම්බන්ධ කරන සෑම segment එකක් සදහාම එක් designated port එකක් බැගින් තෝරාගනු ලබනව. කියපු දේ තේරුනේ නැත්තම් පහල රූප සටහනෙන් පැහැදිලිව දක්වල තියෙනව කොහොමද designated ports තෝරගන්නෙ කියල.

SW1 root bridge එක නිසා STP topology එක තුළ ඇති non root bridge සමග directly connected හැම port එකක්ම designated port - DP වෙනව. ඒ අතරම එක් එක් segment වලට අදාලව එක් designated port එක බැගිනුත් තෝරගෙන තියෙනව. designated port තෝරද්දිත් segment එකට අදාලව root bridge එකට අඩුම cost එක ඇති මාර්ගය හා සම්බන්ධවෙන port එක තමයි DP විදියට තෝරගන්නෙ. වැදගත්ම කාරණය තමයි එක් segment එකකට තිබිය හැක්කේ එක් DP එකක් පමණයි.

segment 3 සදහා DP එක තෝරාගත් ආකාරය ඔබට ගැටළු සහගතද?.

SW2 හි 0/2 port එකත් SW3 හි 0/1 port එකත් තමයි segment 3 වලට අයත් වෙන්නෙ. SW2 හි 0/2 port එක හරහා root bridge එකට සම්බන්ධ වෙනවනම් cost එක වන්නේ 2 යි. නමුත් SW3 හි 0/1 port එක හරහා root bridge එකට සම්බන්ධ වෙනවනම් cost එක 4 වෙනව. එමනිසා අපට අඩුම cost එකක් ගන්නා port එක එම segment එකට අදාල DP ලෙස හදුන්වන්න පුළුවන්.

Root Port හා Designated Port තෝරාගැනීමේදී cost සමාන අගයන් වලදී STP හැසිරීම.

root port හා designated port සදහා ඉහතින් සළකා බැලූ උදාහරණ වලදී පැහැදිලි කිරීමේ පහසුව සදහා එකිනෙකට වෙනස් port cost බාවිතා කර පහසුවෙන් RP හා DP හදුනාගනු ලැබුව. නමුත් සත්ය network තුලදී මේ ආකාරය වෙනස් විය හැකියි. එනම් සමහර අවස්ථාවලදී එක් එක් port සම්බන්ධතාවයන් වල හා segment වල cost සමාන අගයන් ගත හැකියි. එවනි අවස්ථාවන් වලදි STP මගින් cost යන නිර්ණායකයෙන් බැහැරව වෙනත් නිර්ණායකයන් කිහිපයක් සළකාබලමින් root port හා designated port මොනවාදැයි තීරණය කරනු ලබනව. පහතින් දැක්වෙන්නෙ cost අගයට පසු පිළිවලින් සලකාබලන නිර්ණායකයන් කිහිපයයි..

ඉහතින් අපි කථාකරපු priority value එකයි switch mac-address එකයි සම්බන්ධ කරපුවාම සෑදෙන අගයට කියනව switch ID (Bridge ID) එක කියල. ඒ අනුව අපිට තීරණය කරන්න පුළුවන් අඩුම switch ID එක සහිත switch එක STP topology එක තුළදි root bridge එක වෙනව කියල. වඩාත් හොදින් තේරුම් ගන්න පහල රූපය බලන්න.

රූපයේ දැක්වෙන විදියට SW1 root bridge එක විදියට තේරී පත්වෙල තියෙනව. ඒයට හේතුව තමයි රූපයේ දැක්වෙන STP topology එකේ එකිනෙකට සම්බන්ධ switches අතරින් අඩුම switch ID එක SW1 හිමිකරගෙන තිබීම. Root Bridge නොවන අනෙක් switches non root bridge කියල හදුන්වනව.

Root Port (RP):

non root bridge වල සිට root bridge එකට ලගාවිය හැකි ආසන්නතම port (interfaces) එක root port එක විදියට සරලව හදුන්වනව. නමුත් මෙම ආසන්න බව switches එකිනෙකට සම්බන්ධ වී පවතින path cost එක මත රදාපවතිනව. මොකද්ද මේ path cost කියල හදුන්වන්නෙ.

network එක හා සම්බන්ධ සෑම සම්බන්ධතාවයකටම (link / path) speed එකක් තිබෙනව. එම speed එක Mbps(Megabit Per Second), Gbps(Gigabit per second) වැනි සම්මතයන් ඔස්සේ මැනීම් කටයුතු සිදුකරනව. ඒ වගේම link speed අනුව ඒවාට යම් අගයක්ද ලබා දී තිබෙනව. අන්න ඒ අගය තමයි path cost විදියට හදුන්වන්නෙ.පහතින් දැක්වෙන්නෙ බහුලව බාවිතාවන link speed කිහිපයක් ඊට අදාල path cost ද සමගයි. සමහර තැන්වලදි path cost යන්න STP Port Cost ලෙසත් හදුන්වනව. තවත් සරලව කියනවනම් interface speed එක ලෙස STP Port cost ලෙස හදුන්වන්න පුළුවන්.

port cost සළකාබලන විට වෙනත් switch එකක සිට root bridge එකට අවම අගයකින් ලගාවියහැකි interface/port එක root port ලෙස හදුන්වනව. සරළව කියනවනම් non root bridge වල ඉදල root bridge එකට ලගාවිය හැකි හොදම මාර්ගය (best path) සම්බන්ධ වී ඇති port එක root port එක විදියට තෝරාගනු ලබනව. STP topology එක තුළ ඇති සෑම non root bridge එකකටම එක් root port එක බැගින් STP මගින් තෝරාගනු ලබනව. root port තෝරාගන්නෙ කොහොමද කියල පහල රූපයෙන් පැහැදිලි අවබෝධයක් ලබාගන්න පුළුවන්.

ඉහත STP topology එක තුළ root bridge එක ලෙස SW1 පත් වී ඇති නිසා SW2,SW3,SW4 non root bridge ලෙසයි හැසිරෙන්නෙ. port cost අනුව non root bridge වල තෝරාගන්නා ලද root ports - RP ලෙස රූප සටහනෙහි සළකුණු කරල තිබෙනව. හොදින් බලන්න SW4 සිට root bridge එක දක්වා ගමන් කිරීමට මාර්ගයන් දෙකක් තිබෙනව. එම මාර්ගයන් දෙකෙන් හොදම (STP port cost අඩුම) මාර්ගය RP ලෙස තොරාගෙන තිබෙනව.

SW4-----SW3-----Root Bridge via 0/2

19 + 2 = 21 (lowest cost-best path to root bridge)

SW4-----SW2-----Root Bridge via 0/1

19 + 4 = 23

Designated Port:

root bridge එකට සම්බන්ධ සියළුම ports STP මගින් designated port විදියට සළකුණු කරනව. ඊට අමතරව root bridge හා non root bridge , non root bridge වෙනත් non root bridge හා directly සම්බන්ධ කරන සෑම segment එකක් සදහාම එක් designated port එකක් බැගින් තෝරාගනු ලබනව. කියපු දේ තේරුනේ නැත්තම් පහල රූප සටහනෙන් පැහැදිලිව දක්වල තියෙනව කොහොමද designated ports තෝරගන්නෙ කියල.

segment 3 සදහා DP එක තෝරාගත් ආකාරය ඔබට ගැටළු සහගතද?.

SW2 හි 0/2 port එකත් SW3 හි 0/1 port එකත් තමයි segment 3 වලට අයත් වෙන්නෙ. SW2 හි 0/2 port එක හරහා root bridge එකට සම්බන්ධ වෙනවනම් cost එක වන්නේ 2 යි. නමුත් SW3 හි 0/1 port එක හරහා root bridge එකට සම්බන්ධ වෙනවනම් cost එක 4 වෙනව. එමනිසා අපට අඩුම cost එකක් ගන්නා port එක එම segment එකට අදාල DP ලෙස හදුන්වන්න පුළුවන්.

Root Port හා Designated Port තෝරාගැනීමේදී cost සමාන අගයන් වලදී STP හැසිරීම.

root port හා designated port සදහා ඉහතින් සළකා බැලූ උදාහරණ වලදී පැහැදිලි කිරීමේ පහසුව සදහා එකිනෙකට වෙනස් port cost බාවිතා කර පහසුවෙන් RP හා DP හදුනාගනු ලැබුව. නමුත් සත්ය network තුලදී මේ ආකාරය වෙනස් විය හැකියි. එනම් සමහර අවස්ථාවලදී එක් එක් port සම්බන්ධතාවයන් වල හා segment වල cost සමාන අගයන් ගත හැකියි. එවනි අවස්ථාවන් වලදි STP මගින් cost යන නිර්ණායකයෙන් බැහැරව වෙනත් නිර්ණායකයන් කිහිපයක් සළකාබලමින් root port හා designated port මොනවාදැයි තීරණය කරනු ලබනව. පහතින් දැක්වෙන්නෙ cost අගයට පසු පිළිවලින් සලකාබලන නිර්ණායකයන් කිහිපයයි..

- Lowest Port Priority of sender

- Lowest Port ID (Interface Number) of sender

-Lowest Port Priority of sender-

switch එකෙහි ඇති සියළු port (interface) සදහා port priority ලෙස පෙරනිමිතියෙන්ම 128 යන අගය සැකසී පවතිනව. මෙම අගය අපට 0-256 අතර 16 ගුණිතයක අගයන්ගෙන් (0,16,32,48,64,..) යම් කිසි port එකක් සදහා සැකසුම් කල හැකියි (පෙරනිමිති අගය වෙනස් කිරීම මගින් අපට අවශ්ය ආකාරයට port priority අගයන් හසුරුවා ගත හැකිවෙනව). එහෙනම් cost එක සමාන redundant link පවතින විට BPDU frames එවන switch එක හා සම්බන්ධ port වල අඩුම priority අගය ගන්නා segment එක තෝරාගෙන ඊට අනුව root port හෝ designated port මොනවාදැයිතීරණය කරනු ලබනව.

-Lowest Port ID (Interface number) of sender-

link cost එක මත හෝ lowest port priority යන නිර්ණායකය මත root port හෝ designated port මොනවාදැයි තීරණය කරීමට නොහැකි උවහොත් ඊලගට සලකා බලන විකල්පය තමයි lowest port ID එක. lowest port ID ලෙස හදුන්වන්නෙ port (interface) එකට ලැබී ඇති port number එකයි. උදාහරණයක් විදියට "Fa 0/1" යන port number එකෙහි "0/1" යන කොටස port ID ලෙ සැලකිය හැකියි.

හොදින් මතක තබාගන්න...

ඉහතින් කතාකරපු සියළු පැහැදිලි කිරීම් එකට ගොනු කරල පහත රූපසටහන බැළුවනම් ක්රියාකාරකමට අදාල පිළිතුරු පිළිබද පැහැදිලි අවබොධයක් ලබාගන්න පුළුවන්.

switch එකෙහි ඇති සියළු port (interface) සදහා port priority ලෙස පෙරනිමිතියෙන්ම 128 යන අගය සැකසී පවතිනව. මෙම අගය අපට 0-256 අතර 16 ගුණිතයක අගයන්ගෙන් (0,16,32,48,64,..) යම් කිසි port එකක් සදහා සැකසුම් කල හැකියි (පෙරනිමිති අගය වෙනස් කිරීම මගින් අපට අවශ්ය ආකාරයට port priority අගයන් හසුරුවා ගත හැකිවෙනව). එහෙනම් cost එක සමාන redundant link පවතින විට BPDU frames එවන switch එක හා සම්බන්ධ port වල අඩුම priority අගය ගන්නා segment එක තෝරාගෙන ඊට අනුව root port හෝ designated port මොනවාදැයිතීරණය කරනු ලබනව.

-Lowest Port ID (Interface number) of sender-

link cost එක මත හෝ lowest port priority යන නිර්ණායකය මත root port හෝ designated port මොනවාදැයි තීරණය කරීමට නොහැකි උවහොත් ඊලගට සලකා බලන විකල්පය තමයි lowest port ID එක. lowest port ID ලෙස හදුන්වන්නෙ port (interface) එකට ලැබී ඇති port number එකයි. උදාහරණයක් විදියට "Fa 0/1" යන port number එකෙහි "0/1" යන කොටස port ID ලෙ සැලකිය හැකියි.

හොදින් මතක තබාගන්න...

- අඩුම Bridge ID එක සහිත switch එක root bridge එක ලෙස සැලකුම් ලබයි.

- සෑම non-root bridge එකක් සදහාම එක් root port එක බැගින් ඇත.

- root bridge එකෙහි සෑම port එකක්ම designated port වේ.

- සෑම network segment එකක් සදහාම එක් designated port එක බැගින් අතුලත් වෙයි.

- root port හා designated port සැමවිටම forwarding state එකේද අනෙක් සෑම port එකක්ම blocking state එකේද පවතියි.

ක්රියාකාරකම් 01:

පහත රූප සටහන තුලින් ලබා දී ඇති තොරතුරු පාදක කරගෙන එම STP topology එකට අදාල root bridge, root ports සහ designated ports සලකුණු කරන්න. සියළු port priority අගයන් default තත්වයෙන් පවතින බව සලකන්න(128).

** fe 0/x යනුවෙන් පවතින ports 100Mbps ද gig 0/x යනුවෙන් සදහන් ports 1Gbps speed link මගින්ද එකිනෙකට සම්බන්ධ වී පවතින බව සලකන්න (මේ හරහා ඔබට cost එක තීරණය කර ගත හැකිවනු ඇත). එක් එක් segment වෙන් කර හදුනාගැනීමේ පහසුව තකා ඒවා 1 සිට 7 දක්වා සළකුණු කර ඇත.

Root Bridge එක තෝරාගැනීම: අඩුම bridge ID එකකින් යුක්ත switch එක තමයි root bridge එක වන්නෙ. මෙහිදි root bridge එක SW1 ලෙස පහසුවෙන්ම හදුනාගත හැකිවෙනව.

Root Port හදුනා ගැනීම: RP හදුනාගැනීමට නම් පළමුව එක් එක් segment එකට අදාල cost එක ලබාගත යුතුයි. ඒ අනුව අඩුම cost එකකින් root bridge එකට ලගාවිය හැකි සම්බන්ධතාවය සහිත port එක root port ලෙස සලකනව.

පහත රූප සටහන තුලින් ලබා දී ඇති තොරතුරු පාදක කරගෙන එම STP topology එකට අදාල root bridge, root ports සහ designated ports සලකුණු කරන්න. සියළු port priority අගයන් default තත්වයෙන් පවතින බව සලකන්න(128).

** fe 0/x යනුවෙන් පවතින ports 100Mbps ද gig 0/x යනුවෙන් සදහන් ports 1Gbps speed link මගින්ද එකිනෙකට සම්බන්ධ වී පවතින බව සලකන්න (මේ හරහා ඔබට cost එක තීරණය කර ගත හැකිවනු ඇත). එක් එක් segment වෙන් කර හදුනාගැනීමේ පහසුව තකා ඒවා 1 සිට 7 දක්වා සළකුණු කර ඇත.

Root Port හදුනා ගැනීම: RP හදුනාගැනීමට නම් පළමුව එක් එක් segment එකට අදාල cost එක ලබාගත යුතුයි. ඒ අනුව අඩුම cost එකකින් root bridge එකට ලගාවිය හැකි සම්බන්ධතාවය සහිත port එක root port ලෙස සලකනව.

- SW2 root port එක වන්නේ gig 0/1 interface එකයි. එයට හේතුව තමයි 1segment එක හරහා අඩුම cost(4) එකකින් SW1(root bridge) එක වෙත ලගාවීමට හැකි වීම.

- SW3 root port එක වන්නේ fe 0/4 interface එකයි. ප්රධාන වශයෙන් root bridge එක හා සම්බන්ධ වීමට සමාන cost අගයන් ඇති path දෙකක් මෙහි පවතිනව. segment 6,7 100Mbps link එකක් වන බැවින් දෙකෙහිම cost අගය 19 බැගින් වෙනව. එහෙනම් ඊලග සළකාබලන නිර්ණායකය වෙත යන්න සිද්ධ වෙනව. ඒ තමයි lowest port priority. මේ ක්රියාකාරකම මුලදිම සදහන් කලා මෙහි සෑම port එකක්කම පෙරනිමිතියෙන් සැකසු port priority (128) වලින් යුක්ත වෙනව කියල. එහෙනම් අපට ඒ නිර්ණායකයත් අතඇරල ඊ්ලගට සතකා බලන නිර්ණායකයට යොමුවන්න සිද්ධ වෙනව. ඒ තමයි lowest port id of sender. ඒ කියන්නෙ sender (මෙහිදී වෙන්නෙ root bridge එකයි) ගෙ ඉදල SW3 වලට සම්බන්ධ වෙන port ID වලින් අඩුම port ID එක ඇති segment එකයි අපට සලකා බලන්න වෙන්නෙ. ඒ අනුව 7වන segment එක තමයි තෝරාගන්න සිදුවන්නෙ. එයට හේතුව sender හා සම්බන්ධ වන අඩුම port ID අගය ගන්නා port එක වන්නෙ SW1 හි fe 0/1 වීම. ඒ අනුව SW3 හි fe 0/4 port එක SW3 සදහා root port එක ලෙස තෝරාගත හැකිවෙනව.

- SW4 root port එක ලෙස හදුනාගත හැකි වන්නෙ fe 0/1 port එකයි. 2 segment එක හරහා root bridge එක හා අවම cost අගයක් සහිතව සම්බන්ධ විය හැකි නිසයි එම port එක root port එක ලෙස තේරී පත්වෙන්නෙ.

- මෙම segment එකට අදාලව තේරී ඇති designated port එක වන්නේ SW1 හි gig 0/1 port එකයි. root bridge එකකෙහි switch හා directly සම්බන්ධවන සෑම port එකක්ම designated port වන නිසා කිසිදු නිර්ණායකයකින් තොරව SW1 හි gig 0/1 port එක segment 1 සදහා designated port එක ලෙස තේරීපත්වෙනව.

- ඉහත ආකාරයටම මෙම segment එක සදහා SW1 (root bridge) හි fe 0/3 port එක designated port එක ලෙස තේරීපත්වෙනව.

- මෙම segment එක SW2 හා SW3 සම්බන්ධ කරමිනුයි නිර්මාණය වී තිබෙන්නෙ. එහෙනම් SW2 හි fe 0/1 හරහා root bridge එකට සම්බන්ධ වීමට cost එක වන්නෙ 23 (19+4=23). SW3 හි fe 0/2 හරහා root bridge එකට සම්බන්ධ වීමට cost එක වන්නෙ 38 (19+19=38). ඒ අනුව අඩුම cost එකක් සහිත SW2 හි fe 0/1 port එක designated port එක ලෙස තේරීපත්නෙව.

- SW2 හි fe 0/2 හා SW4 හි fe 0/2 සම්බන්ධ කරමින් මෙම segment එක පිහිටා තිබෙනව. SW2 හි fe 0/2 හරහා root bridge එකට සම්බන්ධ වීමට cost එක වන්නෙ 23 (19+4=23). එසේම SW4 හි fe 0/2 හරහා root bridge එකට සම්බන්ධ වීමට cost එක වන්නෙ 38 (19+19=38). ඒ අනුව අඩුම cost එකක් සහිත SW2 හි fe 0/2 port එක designated port එක ලෙස තේරීපත්නෙව.

- මෙම segment එක SW3 හා SW4 සම්බන්ධ කරමිනුයි නිර්මාණය වී තිබෙන්නෙ. SW3 හි fe 0/1 හරහා root bridge එකට සම්බන්ධ වීමට අවම cost එකක් සහිත මාර්ගය වන්නෙ segment 5 හා 6 හරහා root bridge එකට සම්බන්ධ වීමයි. එසේ සම්බන්ධ වනවානම් එහි cost එක 38 (19+19=38) වේ. SW4 හි fe 0/3 හරහා root bridge එකට සම්බන්ධ වීමට අවම cost එකක් සහිත මාර්ගය වන්නෙ segment 5 හා 2 හරහා root bridge එකට සම්බන්ධ වීමයි. මේ මාර්ගයේ cost එකත් 38 (19+19=38) වෙනව. සමාන cost ඇති නිසා අපිට සිද්දවෙනව ඊලග නිර්ණායකය සලකා බලන්න. ඒ කියන්නෙ SW3 හි fe 0/1 port priority එක හා SW4 හි fe 0/3 port priority එකත් අතරින් අඩුම priority අගය ගන්නා port එක තොරාගැනීමයි. නමුත් ක්රියාකාරකම මුලින් සදහන් කරපු ආකාරයට සියළු port priority අගය default (128) තත්වයෙන් පවතින නිසා එම නිර්ණායකයෙන් බැහැරව අනෙක් නිර්ණායකය වෙත යොමුවන්න සිද්ධ වෙනව. ඒ තමයි අඩුම port ID එක බැලීම. 0/1 හා 0/3 අතරින් පැහැදිලිවම අපිට පෙනෙනව 0/1 port ID එක ඒ අතරින් අඩුම අගය ගන්නව කියල. ඒ අනුව SW3 හි fe 0/1 port එක තමයි segment 5 සදහා designated port එක විදියට තේරීපත්වෙන්නෙ.

- segment 6 එකට අදාලව තේරී ඇති designated port එක වන්නේ SW1 හි fe 0/2 port එකයි. root bridge එකකෙහි switch හා directly සම්බන්ධවන සෑම port එකක්ම designated port වන නිසා කිසිදු නිර්ණායකයකින් තොරව SW1 හි fe 0/2 port එක segment 6 සදහා designated port එක ලෙස තේරීපත්වෙනව.

- segment 7 එකට අදාලව තේරී ඇති designated port එක වන්නේ SW1 හි fe 0/1 port එකයි. root bridge එකකෙහි switch හා directly සම්බන්ධවන සෑම port එකක්ම designated port වන නිසා කිසිදු නිර්ණායකයකින් තොරව SW1 හි fe 0/1 port එක segment 7 සදහා designated port එක ලෙස තේරීපත්වෙනව.

ඉහතින් කතාකරපු සියළු පැහැදිලි කිරීම් එකට ගොනු කරල පහත රූපසටහන බැළුවනම් ක්රියාකාරකමට අදාල පිළිතුරු පිළිබද පැහැදිලි අවබොධයක් ලබාගන්න පුළුවන්.

හොදින් රූප සටහන බලන්න root bridge එක හා සම්බන්ධ අනෙක් සෑම switch එකකටම blocked නොවී පවතින්නෙ එක් සම්බන්ධතාවයක් (segment) එකක් පමණයි. ඒ කියන්නෙ මුළු network එකම network loop අතිවීමේ අවදානමෙන් වැළකී ඇති බවයි.

රූප සටහන් බලමින් පැහැදිලි කරන ලද කරණු අවබෝධ කරගන්න බලන්න. ඊලග පාඩමෙන් STP port states හා තවත් බොහෝ දේ ගැන සොයා බලමු. තේරුම් ගැනීමය අපහසු කිසියම් තැනක් තියෙනවනම් කොමෙන්ටුවක් මගින් අහන්න. ඊ්ලග පාඩමෙන් හමුවෙමු. ඔබ සැමට...

***** ජයශ්රී *****